Die Gewährleistung der Netzwerksicherheit in einer sich rasant verändernden IT-Umgebung und angesichts der stetig wachsenden Nutzerbedürfnisse erfordert eine Reihe ausgefeilter Tools für Echtzeitanalysen. Ihre Überwachungsinfrastruktur kann Netzwerk- und Anwendungsleistungsüberwachung (NPM/APM), Datenlogger und herkömmliche Netzwerk-Analyzer umfassen, während Ihre Verteidigungssysteme Firewalls, Intrusion-Protection-Systeme (IPS), Data Leakage Prevention (DLP), Anti-Malware-Lösungen und weitere Komponenten nutzen.

Egal wie spezialisiert Sicherheits- und Überwachungstools sind, sie alle haben zwei Dinge gemeinsam:

• Es ist notwendig, genau zu wissen, was im Netzwerk vor sich geht.

• Die Ergebnisse der Analyse basieren ausschließlich auf den erhaltenen Daten.

Eine Umfrage der Enterprise Management Association (EMA) aus dem Jahr 2016 ergab, dass fast 30 % der Befragten ihren Tools nicht vertrauten, alle benötigten Daten zu empfangen. Dies bedeutet, dass es Überwachungslücken im Netzwerk gibt, was letztendlich zu vergeblichen Bemühungen, überhöhten Kosten und einem höheren Risiko von Hackerangriffen führt.

Um Transparenz zu gewährleisten, müssen unnötige Investitionen und blinde Flecken in der Netzwerküberwachung vermieden werden. Dies erfordert die Erfassung relevanter Daten über alle Vorgänge im Netzwerk. Die Splitter und Spiegelports von Netzwerkgeräten, auch SPAN-Ports genannt, dienen als Zugangspunkte zur Erfassung des Netzwerkverkehrs für die Analyse.

Dies ist ein vergleichsweise einfacher Vorgang; die eigentliche Herausforderung besteht darin, die Daten effizient aus dem Netzwerk an alle benötigten Tools zu übertragen. Bei wenigen Netzwerksegmenten und überschaubaren Analysetools lassen sich die beiden direkt verbinden. Angesichts der rasanten Skalierung von Netzwerken ist es jedoch selbst bei theoretisch möglicher Verbindung wahrscheinlich, dass diese direkte Verbindung zu einem unlösbaren Verwaltungsalptraum führt.

Laut EMA gaben 35 % der Unternehmen den Mangel an SPAN-Ports und Splittern als Hauptgrund dafür an, dass sie ihre Netzwerksegmente nicht vollständig überwachen können. Auch Ports an High-End-Analysetools wie Firewalls sind möglicherweise knapp, daher ist es entscheidend, Ihre Geräte nicht zu überlasten und die Leistung nicht zu beeinträchtigen.

Wozu benötigt man Netzwerk-Paketbroker?

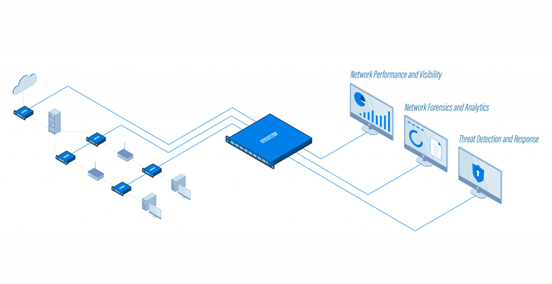

Der Netzwerkpaketbroker (NPB) wird zwischen den Splitter- oder SPAN-Ports installiert, die für den Zugriff auf Netzwerkdaten sowie Sicherheits- und Überwachungstools verwendet werden. Wie der Name schon sagt, besteht die Hauptfunktion des Netzwerkpaketbrokers darin, die Netzwerkpaketdaten so zu koordinieren, dass jedes Analysetool die benötigten Daten präzise erhält.

NPB fügt eine zunehmend wichtige Intelligenzebene hinzu, die Kosten und Komplexität reduziert und Ihnen dabei hilft:

Um umfassendere und genauere Daten für eine bessere Entscheidungsfindung zu erhalten.

Ein Netzwerk-Paketbroker mit erweiterten Filterfunktionen wird verwendet, um genaue und effektive Daten für Ihre Überwachungs- und Sicherheitsanalysetools bereitzustellen.

Strengere Sicherheitsvorkehrungen

Wenn eine Bedrohung nicht erkannt werden kann, ist es schwierig, sie abzuwehren. NPB wurde entwickelt, um sicherzustellen, dass Firewalls, IPS und andere Verteidigungssysteme stets Zugriff auf genau die Daten haben, die sie benötigen.

Probleme schneller lösen

Tatsächlich macht allein die Identifizierung des Problems 85 % der mittleren Reparaturzeit (MTTR) aus. Ausfallzeiten bedeuten Geldverlust, und ein falscher Umgang damit kann verheerende Auswirkungen auf Ihr Unternehmen haben.

Die von NPB bereitgestellte kontextbezogene Filterung hilft Ihnen, die Ursache von Problemen schneller zu erkennen und zu bestimmen, indem sie fortschrittliche Anwendungsintelligenz einsetzt.

Initiative steigern

Die von Smart NPB über NetFlow bereitgestellten Metadaten ermöglichen zudem den Zugriff auf empirische Daten zur Verwaltung von Bandbreitennutzung, Trends und Wachstum, um das Problem frühzeitig zu erkennen und zu beheben.

Bessere Kapitalrendite

Smart NPB kann nicht nur den Datenverkehr von Überwachungspunkten wie Switches aggregieren, sondern die Daten auch filtern und zusammenführen, um die Nutzung und Produktivität von Sicherheits- und Überwachungstools zu verbessern. Indem nur der relevante Datenverkehr verarbeitet wird, können wir die Tool-Performance steigern, Überlastungen reduzieren, Fehlalarme minimieren und mit weniger Geräten eine größere Sicherheitsabdeckung erreichen.

Fünf Möglichkeiten zur Verbesserung des ROI mit Network Packet Brokern:

• Schnellere Fehlerbehebung

• Schwachstellen schneller erkennen

• Reduzierung des Aufwands für Sicherheitstools

• Die Lebensdauer der Überwachungstools während Upgrades verlängern

• Vereinfachung der Einhaltung von Vorschriften

Was genau kann die NPB tun?

Das Aggregieren, Filtern und Bereitstellen von Daten klingt in der Theorie einfach. In der Realität kann intelligentes NPB jedoch sehr komplexe Funktionen ausführen, was zu exponentiell höheren Effizienz- und Sicherheitsgewinnen führt.

Die Lastverteilung ist eine der Funktionen. Wenn Sie beispielsweise Ihr Rechenzentrumsnetzwerk von 1 Gbit/s auf 10 Gbit/s, 40 Gbit/s oder höher aufrüsten, kann das Netzwerk-Balancing (NPB) die Geschwindigkeit reduzieren, um den Hochgeschwindigkeitsverkehr an vorhandene, langsame 1-Gbit/s- oder 2-Gbit/s-Analyse- und Überwachungstools weiterzuleiten. Dies optimiert nicht nur Ihre bestehende Überwachungsinvestition, sondern vermeidet auch kostspielige Upgrades bei der IT-Migration.

Zu den weiteren leistungsstarken Funktionen von NPB gehören:

Redundante Datenpakete werden dedupliziert

Analyse- und Sicherheitstools unterstützen den Empfang einer großen Anzahl von Duplikatpaketen, die von mehreren Splittern weitergeleitet werden. NPB kann Duplikate eliminieren, um zu verhindern, dass Tools Rechenleistung bei der Verarbeitung redundanter Daten verschwenden.

SSL-Entschlüsselung

Die Secure Socket Layer (SSL)-Verschlüsselung ist das Standardverfahren zur sicheren Übertragung vertraulicher Informationen. Allerdings können Hacker auch Schadsoftware in verschlüsselten Datenpaketen verstecken.

Die Untersuchung dieser Daten erfordert deren Entschlüsselung, doch die Code-Entschlüsselung beansprucht wertvolle Rechenleistung. Führende Netzwerk-Paketbroker können die Entschlüsselung von Sicherheitstools auslagern, um die Transparenz zu gewährleisten und gleichzeitig die Belastung teurer Ressourcen zu reduzieren.

Datenmaskierung

Durch die SSL-Entschlüsselung sind die Daten für jeden einsehbar, der Zugriff auf Sicherheits- und Überwachungstools hat. Das NPB kann Kreditkarten- oder Sozialversicherungsnummern, geschützte Gesundheitsdaten (PHI) oder andere sensible personenbezogene Daten (PII) vor der Weiterleitung blockieren, sodass diese dem Tool und seinen Administratoren nicht zugänglich gemacht werden.

Krümmer-Entgratung

NPB kann Header wie VLAN, VXLAN und L3VPN entfernen, sodass auch Tools, die diese Protokolle nicht unterstützen, Paketdaten empfangen und verarbeiten können. Kontextbezogene Transparenz hilft dabei, schädliche Anwendungen im Netzwerk sowie die Spuren von Angreifern im System und Netzwerk zu erkennen.

Anwendungs- und Bedrohungsanalyse

Die frühzeitige Erkennung von Schwachstellen reduziert den Verlust sensibler Informationen und damit letztlich die Kosten. Die kontextbezogene Transparenz von NPB ermöglicht es, Indikatoren für Eindringversuche (IOCs) aufzudecken, die geografische Lage von Angriffsvektoren zu identifizieren und kryptografische Bedrohungen abzuwehren.

Anwendungsintelligenz reicht über die Schichten 2 bis 4 (OSI-Modell) der Paketdaten hinaus bis zur Schicht 7 (Anwendungsschicht). Umfassende Daten zum Benutzer- und Anwendungsverhalten sowie zum Standort können erstellt und exportiert werden, um Angriffe auf die Anwendungsschicht zu verhindern, bei denen Schadcode als normale Daten und gültige Clientanfragen getarnt wird.

Kontextbezogene Sichtbarkeit hilft dabei, die auf Ihrem Netzwerk laufenden schädlichen Anwendungen und die von Angreifern hinterlassenen Spuren während ihrer Aktivitäten in Ihrem System und Netzwerk zu erkennen.

Anwendungsüberwachung

Die Transparenz der Anwendungsnutzung hat auch einen erheblichen Einfluss auf Leistung und Management. Vielleicht möchten Sie wissen, wann Mitarbeiter Cloud-Dienste wie Dropbox oder webbasierte E-Mail-Dienste genutzt haben, um Sicherheitsrichtlinien zu umgehen und Firmendateien zu übertragen, oder wann ehemalige Mitarbeiter versucht haben, über Cloud-basierte private Speicherdienste auf Dateien zuzugreifen.

Die Vorteile von NPB

• Einfach zu bedienen und zu verwalten

• Intelligenz zur Entlastung des Teams

• Kein Paketverlust – unterstützt erweiterte Funktionen

• 100% Zuverlässigkeit

• Hochleistungsarchitektur

Veröffentlichungsdatum: 20. Januar 2025