5G und Network Slicing

Wenn von 5G die Rede ist, steht Network Slicing im Mittelpunkt der Diskussionen. Netzbetreiber wie KT, SK Telecom, China Mobile, DT, KDDI und NTT sowie Gerätehersteller wie Ericsson, Nokia und Huawei sind überzeugt, dass Network Slicing die ideale Netzwerkarchitektur für das 5G-Zeitalter darstellt.

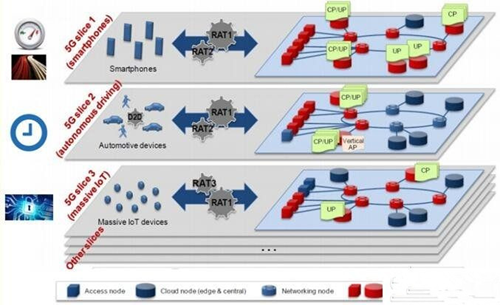

Diese neue Technologie ermöglicht es Betreibern, mehrere virtuelle End-to-End-Netzwerke in einer Hardware-Infrastruktur aufzuteilen, wobei jede Netzwerkscheibe logisch vom Endgerät, Zugangsnetz, Transportnetz und Kernnetz isoliert ist, um den unterschiedlichen Eigenschaften verschiedener Diensttypen gerecht zu werden.

Für jeden Netzwerk-Slice sind dedizierte Ressourcen wie virtuelle Server, Netzwerkbandbreite und Dienstgüte vollständig garantiert. Da die Slices voneinander isoliert sind, beeinträchtigen Fehler oder Ausfälle in einem Slice nicht die Kommunikation anderer Slices.

Warum benötigt 5G Network Slicing?

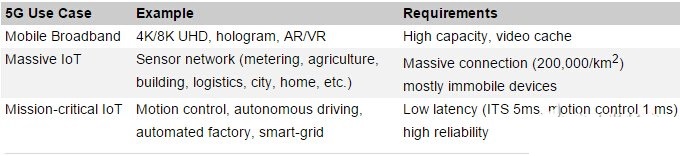

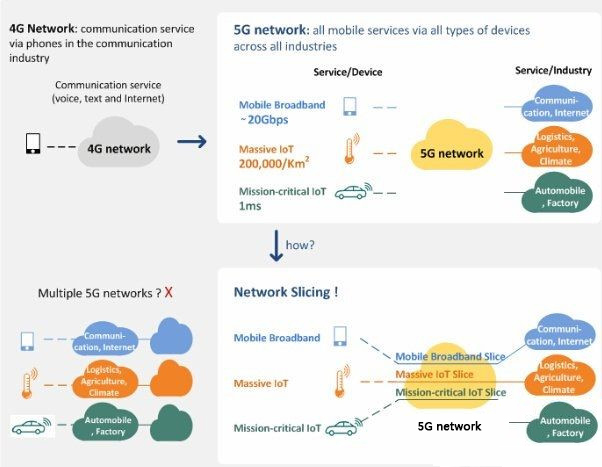

Von den Anfängen bis zum heutigen 4G-Netz dienten Mobilfunknetze hauptsächlich Mobiltelefonen und optimierten deren Leistung in der Regel nur geringfügig. Im 5G-Zeitalter müssen Mobilfunknetze jedoch Geräte verschiedenster Art und mit unterschiedlichen Anforderungen bedienen. Zu den genannten Anwendungsszenarien zählen mobiles Breitband, großflächiges IoT und unternehmenskritisches IoT. Sie alle benötigen unterschiedliche Netzwerktypen und stellen unterschiedliche Anforderungen an Mobilität, Abrechnung, Sicherheit, Richtlinienkontrolle, Latenz, Zuverlässigkeit usw.

Ein großflächiger IoT-Dienst verbindet beispielsweise fest installierte Sensoren zur Messung von Temperatur, Luftfeuchtigkeit, Niederschlag usw. Dadurch entfallen Übergaben, Standortaktualisierungen und andere Funktionen der Hauptgeräte im Mobilfunknetz. Zudem benötigen geschäftskritische IoT-Dienste wie autonomes Fahren und die Fernsteuerung von Robotern eine End-to-End-Latenz von wenigen Millisekunden, was sich deutlich von mobilen Breitbanddiensten unterscheidet.

Hauptanwendungsszenarien von 5G

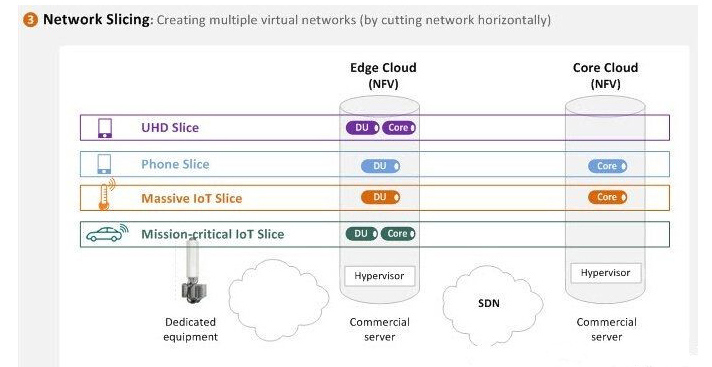

Bedeutet das, dass wir für jeden Dienst ein eigenes Netzwerk benötigen? Zum Beispiel eines für 5G-Mobiltelefone, eines für 5G Massive IoT und eines für 5G Mission Critical IoT? Nein, das ist nicht nötig, denn wir können Network Slicing nutzen, um mehrere logische Netzwerke von einem separaten physischen Netzwerk abzugrenzen. Das ist ein sehr kosteneffizienter Ansatz!

Anwendungsanforderungen für Network Slicing

Die im 5G-Whitepaper des NGMN beschriebene 5G-Netzwerkscheibe ist unten dargestellt:

Wie implementieren wir durchgängiges Network Slicing?

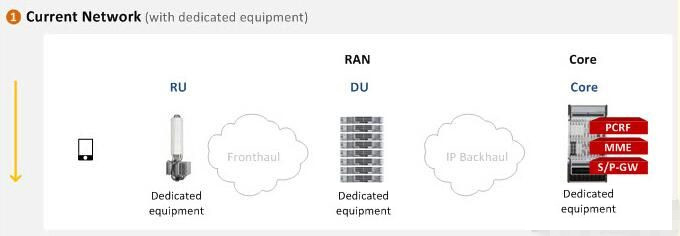

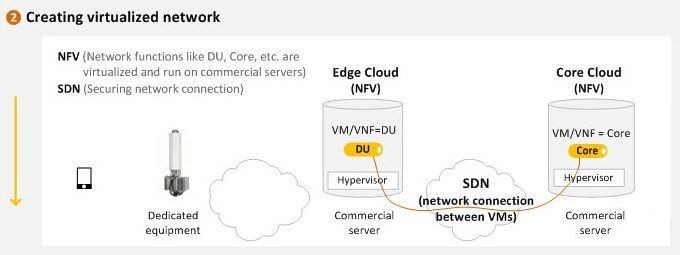

(1) 5G-Funkzugangsnetz und Kernnetz: NFV

Im heutigen Mobilfunknetz ist das Mobiltelefon das Hauptgerät. RAN (DU und RU) und Kernfunktionen basieren auf dedizierter Netzwerkausrüstung von RAN-Anbietern. Für Network Slicing ist Network Function Virtualization (NFV) unerlässlich. Die Grundidee von NFV besteht darin, die Netzwerkfunktionssoftware (z. B. MME, S/P-GW und PCRF im Paketkern und DU im RAN) vollständig in virtuellen Maschinen auf kommerziellen Servern bereitzustellen, anstatt sie separat auf dedizierten Netzwerkgeräten zu betreiben. Dadurch wird das RAN als Edge-Cloud und die Kernfunktionen als Core-Cloud betrachtet. Die Verbindung zwischen den virtuellen Maschinen am Edge und in der Core-Cloud wird mittels SDN konfiguriert. Anschließend wird für jeden Dienst ein Slice erstellt (z. B. Telefon-Slice, Massive-IoT-Slice, Mission-Critical-IoT-Slice usw.).

Wie implementiert man Network Slicing (I)?

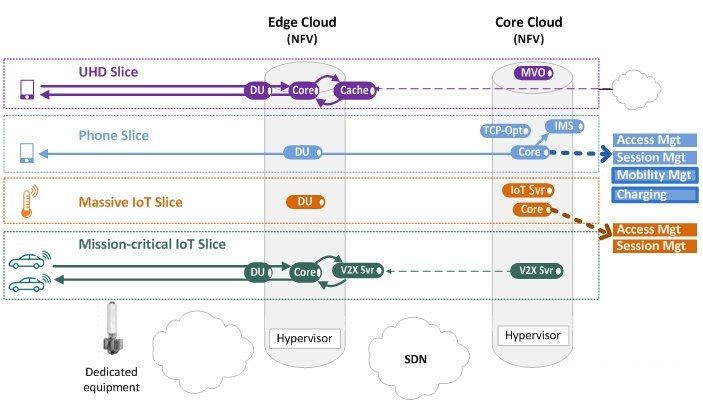

Die folgende Abbildung zeigt, wie jede dienstspezifische Anwendung virtualisiert und in den einzelnen Segmenten installiert werden kann. Die Segmentierung kann beispielsweise wie folgt konfiguriert werden:

(1) UHD-Slicing: Virtualisierung von DU-, 5G-Core- (UP-) und Cache-Servern in der Edge-Cloud sowie Virtualisierung von 5G-Core- (CP-) und MVO-Servern in der Core-Cloud

(2) Phone Slicing: Virtualisierung von 5G-Kernen (UP und CP) und IMS-Servern mit umfassenden Mobilitätsfunktionen in der Core-Cloud

(3) Großflächiges IoT-Slicing (z. B. Sensornetzwerke): Die Virtualisierung eines einfachen und ressourcenschonenden 5G-Kernnetzes in der Core-Cloud bietet keine Mobilitätsmanagement-Funktionen.

(4) Mission-critical IoT Slicing: Virtualisierung von 5G-Kernen (UP) und zugehörigen Servern (z. B. V2X-Servern) in der Edge-Cloud zur Minimierung der Übertragungslatenz

Bisher mussten wir dedizierte Netzwerksegmente für Dienste mit unterschiedlichen Anforderungen erstellen. Die virtuellen Netzwerkfunktionen werden innerhalb jedes Segments (z. B. Edge-Cloud oder Core-Cloud) entsprechend den jeweiligen Diensteigenschaften an unterschiedlichen Stellen platziert. Darüber hinaus können bestimmte Netzwerkfunktionen, wie z. B. Abrechnung und Richtlinienkontrolle, in einigen Segmenten erforderlich, in anderen jedoch nicht. Betreiber können das Netzwerksegment nach ihren Bedürfnissen anpassen und dabei wahrscheinlich die kostengünstigste Lösung wählen.

Wie implementiert man Network Slicing (I)?

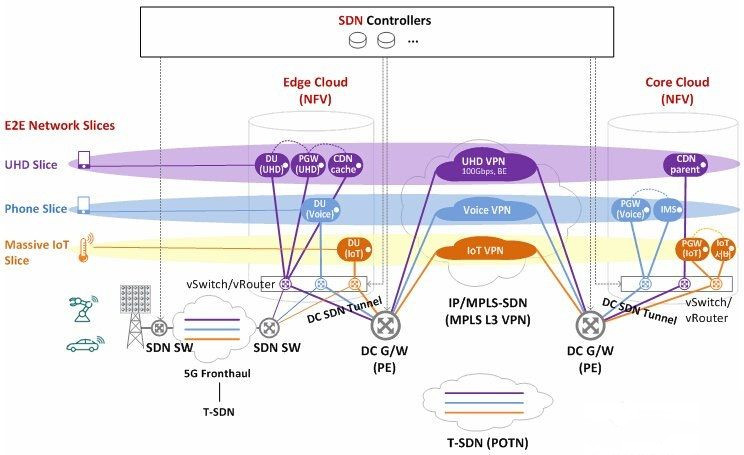

(2) Netzwerkslicing zwischen Edge- und Core-Cloud: IP/MPLS-SDN

Software-Defined Networking (SDN), ursprünglich ein einfaches Konzept, wird zunehmend komplexer. Am Beispiel von Overlay-Netzwerken lässt sich zeigen, dass SDN-Technologie Netzwerkverbindungen zwischen virtuellen Maschinen innerhalb der bestehenden Netzwerkinfrastruktur herstellen kann.

End-to-End-Netzwerkslicing

Zunächst untersuchen wir, wie die sichere Netzwerkverbindung zwischen der Edge-Cloud und den virtuellen Maschinen der Core-Cloud gewährleistet werden kann. Die Netzwerkverbindung zwischen den virtuellen Maschinen muss auf Basis von IP/MPLS-SDN und Transport-SDN implementiert werden. In diesem Beitrag konzentrieren wir uns auf IP/MPLS-SDN-Lösungen von Routerherstellern. Ericsson und Juniper bieten beide Produkte mit IP/MPLS-SDN-Netzwerkarchitektur an. Die Funktionsweise unterscheidet sich geringfügig, die Konnektivität zwischen SDN-basierten virtuellen Maschinen ist jedoch sehr ähnlich.

In der Core-Cloud befinden sich virtualisierte Server. Auf dem Hypervisor des Servers läuft der integrierte vRouter/vSwitch. Der SDN-Controller stellt die Tunnelkonfiguration zwischen dem virtualisierten Server und dem DC-G/W-Router (dem PE-Router, der das MPLS-L3-VPN im Cloud-Rechenzentrum erstellt) bereit. Erstellen Sie SDN-Tunnel (z. B. MPLS GRE oder VXLAN) zwischen jeder virtuellen Maschine (z. B. 5G-IoT-Core) und den DC-G/W-Routern in der Core-Cloud.

Der SDN-Controller verwaltet anschließend die Zuordnung zwischen diesen Tunneln und dem MPLS-L3-VPN, beispielsweise dem IoT-VPN. Der Prozess verläuft in der Edge-Cloud analog und erstellt einen IoT-Slice, der von der Edge-Cloud über das IP/MPLS-Backbone bis hin zur Core-Cloud reicht. Dieser Prozess kann auf Basis ausgereifter und verfügbarer Technologien und Standards implementiert werden.

(3) Netzwerkslicing zwischen Edge- und Core-Cloud: IP/MPLS-SDN

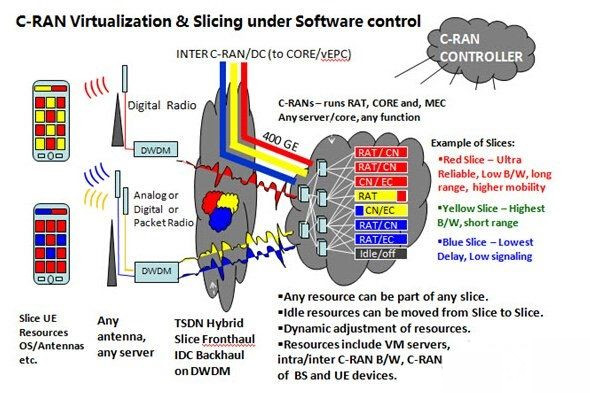

Was nun noch fehlt, ist das mobile Fronthaul-Netzwerk. Wie lässt sich dieses mobile Fronthaul-Netzwerk zwischen der Edge-Cloud und der 5G-RU (Remote Unit) integrieren? Zunächst muss das 5G-Fronthaul-Netzwerk definiert werden. Es gibt einige Optionen, die derzeit diskutiert werden (z. B. die Einführung eines neuen paketbasierten Forward-Netzwerks durch eine Neudefinition der Funktionalität von DU (Delivery Unit) und RU), aber es existiert noch keine Standarddefinition. Die folgende Abbildung ist ein Diagramm der ITU IMT 2020-Arbeitsgruppe und zeigt ein Beispiel für ein virtualisiertes Fronthaul-Netzwerk.

Beispiel für 5G C-RAN Network Slicing durch die ITU-Organisation

Veröffentlichungsdatum: 02.02.2024