Im Bereich der Netzwerksicherheit spielen Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS) eine zentrale Rolle. Dieser Artikel beleuchtet ausführlich ihre Definitionen, Funktionen, Unterschiede und Anwendungsszenarien.

Was ist ein IDS (Intrusion Detection System)?

Definition von IDS

Ein Intrusion Detection System (IDS) ist ein Sicherheitstool, das den Netzwerkverkehr überwacht und analysiert, um mögliche schädliche Aktivitäten oder Angriffe zu erkennen. Es sucht nach Signaturen, die bekannten Angriffsmustern entsprechen, indem es den Netzwerkverkehr, Systemprotokolle und andere relevante Informationen untersucht.

So funktioniert IDS

IDS funktioniert hauptsächlich auf folgende Weise:

SignaturerkennungIDS verwendet vordefinierte Signaturen von Angriffsmustern zum Abgleich, ähnlich wie Virenscanner zur Erkennung von Viren. IDS löst eine Warnung aus, wenn der Datenverkehr Merkmale enthält, die mit diesen Signaturen übereinstimmen.

AnomalieerkennungDas Intrusion Detection System (IDS) überwacht den normalen Netzwerkverkehr und löst Warnmeldungen aus, sobald es Muster erkennt, die deutlich vom Normalverhalten abweichen. Dies hilft, unbekannte oder neuartige Angriffe zu identifizieren.

ProtokollanalyseIDS analysiert die Nutzung von Netzwerkprotokollen und erkennt Verhaltensweisen, die nicht den Standardprotokollen entsprechen, um so mögliche Angriffe zu identifizieren.

Arten von IDS

Je nach Einsatzort lassen sich IDS in zwei Haupttypen unterteilen:

Netzwerk-IDS (NIDS): Wird in einem Netzwerk eingesetzt, um den gesamten Netzwerkverkehr zu überwachen. Es kann sowohl Angriffe auf die Netzwerk- als auch auf die Transportschicht erkennen.

Host IDS (HIDS)Wird auf einem einzelnen Host eingesetzt, um die Systemaktivität auf diesem Host zu überwachen. Der Schwerpunkt liegt auf der Erkennung von Angriffen auf Host-Ebene, wie z. B. Malware und ungewöhnlichem Benutzerverhalten.

Was ist ein IPS (Intrusion Prevention System)?

Definition von IPS

Intrusion Prevention Systems (IPS) sind Sicherheitswerkzeuge, die nach der Erkennung potenzieller Angriffe proaktiv Maßnahmen ergreifen, um diese zu stoppen oder abzuwehren. Im Vergleich zu Intrusion Detection Systems (IDS) dienen IPS nicht nur der Überwachung und Alarmierung, sondern können auch aktiv eingreifen und potenzielle Bedrohungen verhindern.

Wie IPS funktioniert

IPS schützt das System, indem es schädlichen Datenverkehr im Netzwerk aktiv blockiert. Zu seinen wichtigsten Funktionsprinzipien gehören:

Blockieren des AngriffsverkehrsWenn IPS potenziell angreifenden Datenverkehr erkennt, kann es sofort Maßnahmen ergreifen, um diesen Datenverkehr am Eindringen in das Netzwerk zu hindern. Dies trägt dazu bei, eine weitere Ausbreitung des Angriffs zu verhindern.

Zurücksetzen des Verbindungsstatus: Ein Intrusion Prevention System (IPS) kann den Verbindungsstatus im Zusammenhang mit einem potenziellen Angriff zurücksetzen, wodurch der Angreifer gezwungen wird, die Verbindung neu herzustellen und somit der Angriff unterbrochen wird.

Ändern von Firewall-Regeln: IPS kann Firewall-Regeln dynamisch anpassen, um bestimmte Arten von Datenverkehr zu blockieren oder zuzulassen und sich so an Bedrohungssituationen in Echtzeit anzupassen.

Arten von IPS

Ähnlich wie IDS lassen sich IPS in zwei Haupttypen unterteilen:

Netzwerk-IPS (NIPS)Es wird in einem Netzwerk eingesetzt, um Angriffe im gesamten Netzwerk zu überwachen und abzuwehren. Es kann sowohl Angriffe auf der Netzwerkschicht als auch auf der Transportschicht abwehren.

Host IPS (HIPS): Wird auf einem einzelnen Host eingesetzt, um eine präzisere Verteidigung zu gewährleisten; dient in erster Linie dem Schutz vor Angriffen auf Host-Ebene wie Malware und Exploits.

Worin besteht der Unterschied zwischen einem Intrusion Detection System (IDS) und einem Intrusion Prevention System (IPS)?

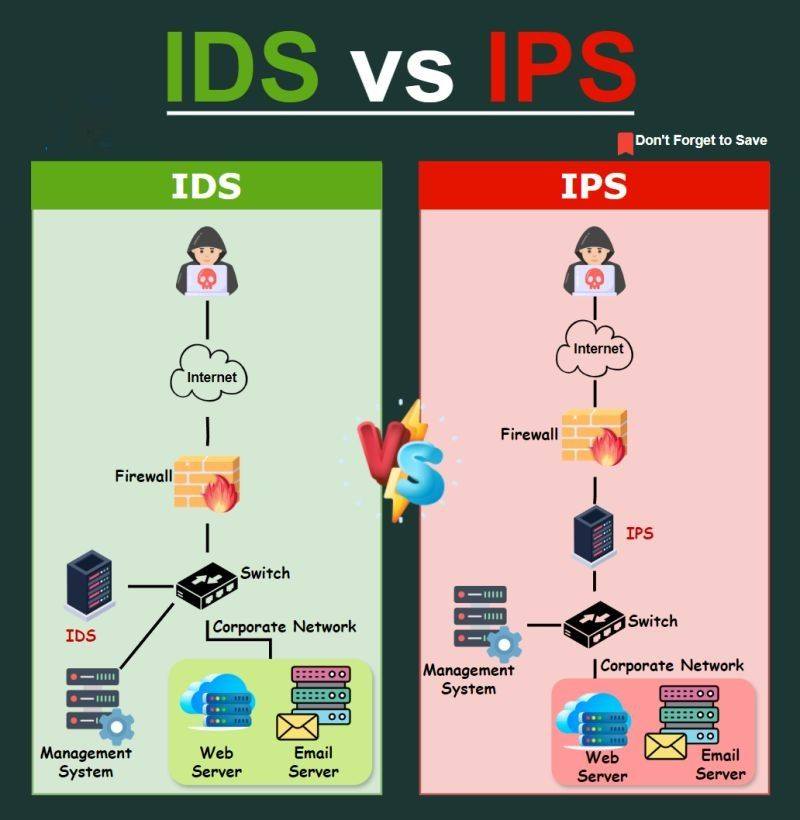

Unterschiedliche Arbeitsweisen

IDS ist ein passives Überwachungssystem, das hauptsächlich zur Erkennung und Alarmierung dient. IPS hingegen ist proaktiv und kann Maßnahmen zur Abwehr potenzieller Angriffe ergreifen.

Risiko- und Wirkungsvergleich

Aufgrund der passiven Natur von IDS kann es zu Fehlalarmen oder Fehlalarmen kommen, während die aktive Verteidigung von IPS zu Eigenbeschuss führen kann. Daher ist es notwendig, bei der Verwendung beider Systeme Risiko und Effektivität abzuwägen.

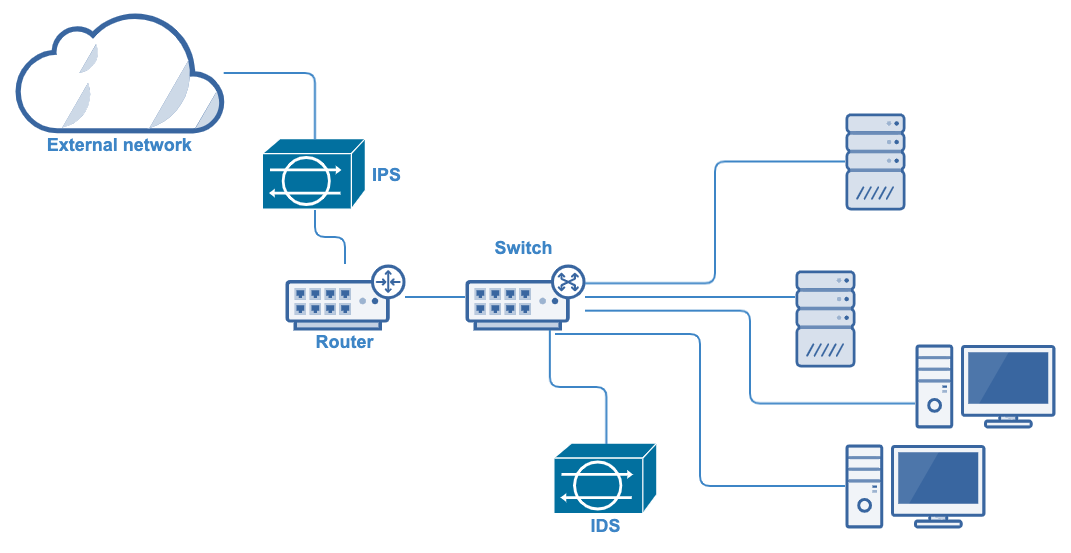

Unterschiede bei Bereitstellung und Konfiguration

IDS ist in der Regel flexibel und kann an verschiedenen Stellen im Netzwerk eingesetzt werden. Im Gegensatz dazu erfordert die Bereitstellung und Konfiguration von IPS eine sorgfältigere Planung, um Störungen des normalen Datenverkehrs zu vermeiden.

Integrierte Anwendung von IDS und IPS

IDS und IPS ergänzen sich: IDS überwacht und alarmiert, während IPS bei Bedarf proaktive Schutzmaßnahmen ergreift. Die Kombination beider Systeme bildet eine umfassendere Verteidigungslinie für die Netzwerksicherheit.

Es ist unerlässlich, die Regeln, Signaturen und Bedrohungsdaten von IDS und IPS regelmäßig zu aktualisieren. Cyberbedrohungen entwickeln sich ständig weiter, und zeitnahe Aktualisierungen können die Fähigkeit des Systems verbessern, neue Bedrohungen zu erkennen.

Es ist entscheidend, die Regeln von IDS und IPS an die spezifische Netzwerkumgebung und die Anforderungen der Organisation anzupassen. Durch diese Anpassung lassen sich die Genauigkeit des Systems verbessern und Fehlalarme sowie versehentliche Angriffe auf eigene Systeme reduzieren.

IDS- und IPS-Systeme müssen in Echtzeit auf potenzielle Bedrohungen reagieren können. Eine schnelle und präzise Reaktion trägt dazu bei, Angreifer davon abzuhalten, weiteren Schaden im Netzwerk anzurichten.

Die kontinuierliche Überwachung des Netzwerkverkehrs und das Verständnis normaler Verkehrsmuster können dazu beitragen, die Fähigkeit von IDS zur Anomalieerkennung zu verbessern und die Wahrscheinlichkeit von Fehlalarmen zu verringern.

Finde das RichtigeNetzwerkpaketbrokerzur Zusammenarbeit mit Ihrem IDS (Intrusion Detection System)

Finde das RichtigeInline-Bypass-Abzweigschalterzur Zusammenarbeit mit Ihrem IPS (Intrusion Prevention System)

Veröffentlichungsdatum: 26. September 2024