In modernen Netzwerkarchitekturen sind VLAN (Virtual Local Area Network) und VXLAN (Virtual Extended Local Area Network) die beiden gängigsten Netzwerkvirtualisierungstechnologien. Sie mögen ähnlich erscheinen, weisen aber tatsächlich einige wesentliche Unterschiede auf.

VLAN (Virtuelles lokales Netzwerk)

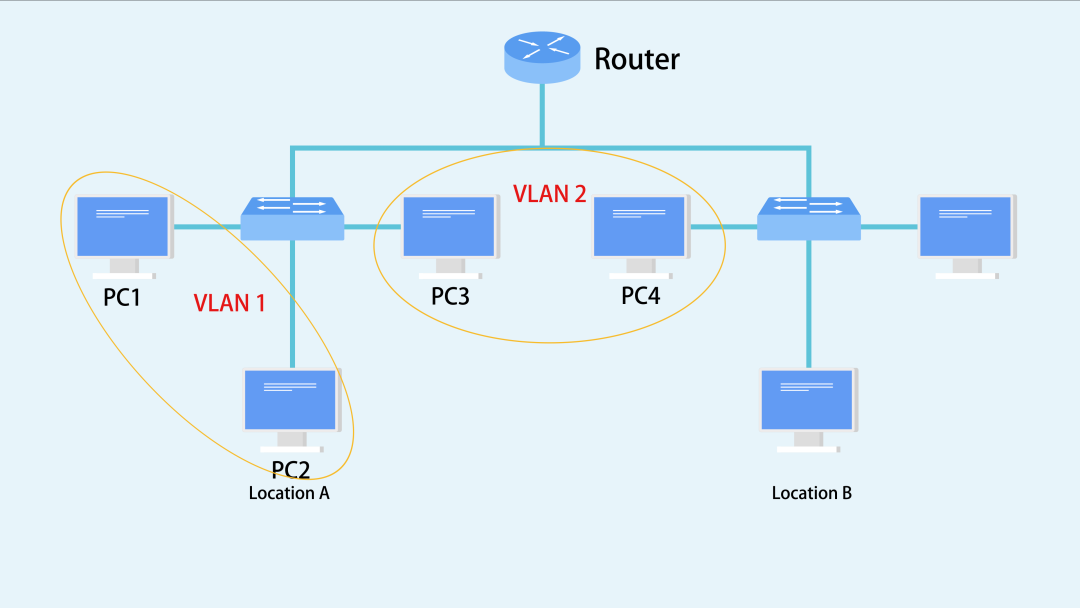

VLAN ist die Abkürzung für Virtual Local Area Network (virtuelles lokales Netzwerk). Es handelt sich um eine Technik, die die physischen Geräte eines LANs anhand logischer Beziehungen in mehrere Subnetze unterteilt. VLANs werden auf Netzwerk-Switches konfiguriert, um Netzwerkgeräte in verschiedene logische Gruppen einzuteilen. Obwohl sich diese Geräte physisch an unterschiedlichen Orten befinden können, ermöglicht VLAN ihnen die logische Zugehörigkeit zum selben Netzwerk und somit eine flexible Verwaltung und Isolation.

Das Herzstück der VLAN-Technologie ist die Aufteilung der Switch-Ports. Switches verwalten den Datenverkehr anhand der VLAN-ID (VLAN-Kennung). VLAN-IDs reichen von 1 bis 4095 und bestehen typischerweise aus 12 Binärziffern (d. h. dem Bereich von 0 bis 4095), wodurch ein Switch bis zu 4096 VLANs unterstützen kann.

Workflow

○ VLAN-Identifizierung: Wenn ein Datenpaket in einen Switch eintritt, entscheidet dieser anhand der VLAN-ID-Informationen im Paket, an welches VLAN es weitergeleitet werden soll. Typischerweise wird das IEEE-802.1Q-Protokoll verwendet, um den Datenrahmen mit einem VLAN zu kennzeichnen.

○ VLAN-Broadcast-Domäne: Jedes VLAN ist eine unabhängige Broadcast-Domäne. Selbst wenn sich mehrere VLANs auf demselben physischen Switch befinden, sind ihre Broadcasts voneinander isoliert, wodurch unnötiger Broadcast-Verkehr reduziert wird.

○ Datenweiterleitung: Der Switch leitet die Datenpakete anhand der verschiedenen VLAN-Tags an den entsprechenden Port weiter. Wenn Geräte aus verschiedenen VLANs kommunizieren müssen, ist die Weiterleitung über Layer-3-Geräte wie Router erforderlich.

Angenommen, Sie haben ein Unternehmen mit mehreren Abteilungen, die jeweils ein eigenes VLAN nutzen. Mit dem Switch können Sie alle Geräte der Finanzabteilung in VLAN 10, die der Vertriebsabteilung in VLAN 20 und die der Technikabteilung in VLAN 30 aufteilen. Dadurch ist das Netzwerk zwischen den Abteilungen vollständig voneinander isoliert.

Vorteile

○ Verbesserte Sicherheit: VLANs können unautorisierte Zugriffe zwischen verschiedenen VLANs wirksam verhindern, indem sie unterschiedliche Dienste in verschiedene Netzwerke aufteilen.

○ Netzwerkverkehrsmanagement: Durch die Zuweisung von VLANs lassen sich Broadcast-Stürme vermeiden und die Netzwerkeffizienz steigern. Broadcast-Pakete werden nur innerhalb des jeweiligen VLANs weitergeleitet, wodurch die Bandbreitennutzung reduziert wird.

○ Netzwerkflexibilität: VLANs ermöglichen eine flexible Aufteilung des Netzwerks entsprechend den Geschäftsanforderungen. Beispielsweise können Geräte der Finanzabteilung demselben VLAN zugeordnet werden, selbst wenn sie sich physisch auf verschiedenen Etagen befinden.

Einschränkungen

○ Begrenzte Skalierbarkeit: Da VLANs auf herkömmlichen Switches basieren und maximal 4096 VLANs unterstützen, kann dies bei großen Netzwerken oder groß angelegten virtualisierten Umgebungen zu einem Engpass werden.

○ Problem der domänenübergreifenden Verbindung: Da es sich bei VLANs um lokale Netzwerke handelt, muss die Kommunikation zwischen VLANs über einen Layer-3-Switch oder Router erfolgen, was die Komplexität des Netzwerks erhöhen kann.

Anwendungsszenario

○ Isolation und Sicherheit in Unternehmensnetzwerken: VLANs sind in Unternehmensnetzwerken weit verbreitet, insbesondere in großen Organisationen oder abteilungsübergreifenden Umgebungen. Die Sicherheit und Zugriffskontrolle des Netzwerks lassen sich gewährleisten, indem verschiedene Abteilungen oder Geschäftssysteme mittels VLANs getrennt werden. Beispielsweise befindet sich die Finanzabteilung häufig in einem anderen VLAN als die Forschungs- und Entwicklungsabteilung, um unbefugten Zugriff zu verhindern.

○ Broadcast-Stürme reduzieren: VLANs helfen, den Broadcast-Verkehr einzuschränken. Normalerweise werden Broadcast-Pakete im gesamten Netzwerk verteilt, in einer VLAN-Umgebung hingegen nur innerhalb des jeweiligen VLANs. Dadurch wird die Netzwerklast durch Broadcast-Stürme effektiv reduziert.

○ Lokales Netzwerk für kleine und mittlere Unternehmen: Für einige kleine und mittlere Unternehmen bietet VLAN eine einfache und effektive Möglichkeit, ein logisch isoliertes Netzwerk aufzubauen, wodurch die Netzwerkverwaltung flexibler wird.

VXLAN (Virtual Extended Local Area Network)

VXLAN (Virtual Extensible LAN) ist eine neue Technologie, die die Einschränkungen herkömmlicher VLANs in großen Rechenzentren und Virtualisierungsumgebungen überwinden soll. Sie nutzt Kapselungstechnologie, um Layer-2-Datenpakete (L2) über das bestehende Layer-3-Netzwerk (L3) zu übertragen und so die Skalierbarkeitsgrenzen von VLANs aufzuheben.

Mithilfe von Tunneling-Technologie und einem Kapselungsmechanismus kapselt VXLAN die ursprünglichen Layer-2-Datenpakete in Layer-3-IP-Datenpakete ein, sodass diese im bestehenden IP-Netzwerk übertragen werden können. Der Kern von VXLAN liegt in seinem Kapselungs- und Entkapselungsmechanismus: Der herkömmliche L2-Datenrahmen wird mit dem UDP-Protokoll gekapselt und über das IP-Netzwerk übertragen.

Workflow

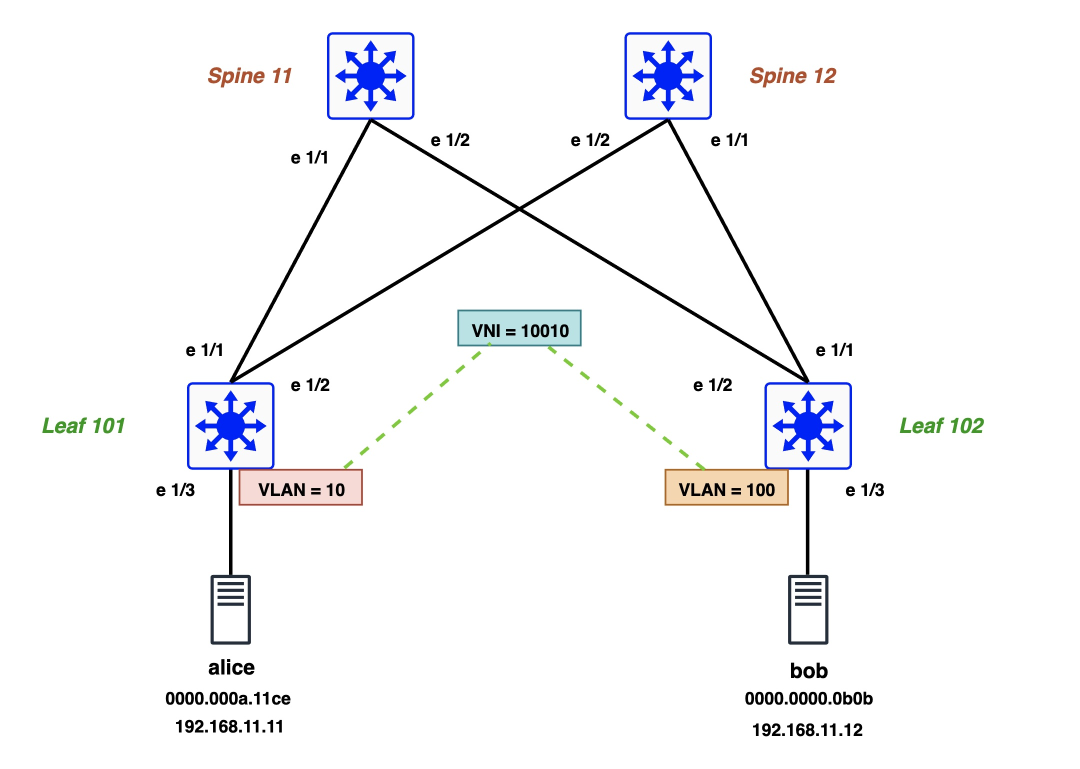

○ VXLAN-Header-Kapselung: Bei der Implementierung von VXLAN wird jedes Layer-2-Paket als UDP-Paket gekapselt. Die VXLAN-Kapselung umfasst: die VXLAN-Netzwerkkennung (VNI), den UDP-Header, den IP-Header und weitere Informationen.

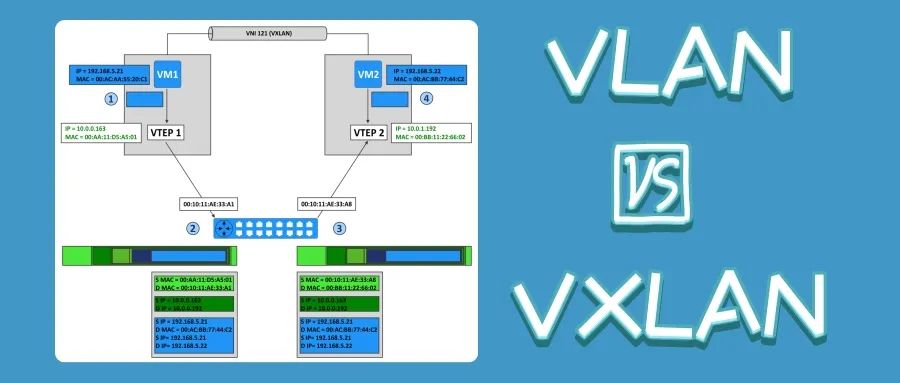

○ Tunnel Terminal (VTEP): VXLAN nutzt Tunneling-Technologie. Pakete werden über zwei VTEP-Geräte gekapselt und wieder entkapselt. Der VTEP (VXLAN Tunnel Endpoint) bildet die Brücke zwischen VLAN und VXLAN. Er kapselt die empfangenen L2-Pakete als VXLAN-Pakete und sendet sie an den Ziel-VTEP, der sie wieder in die ursprünglichen L2-Pakete entkapselt.

○ VXLAN-Kapselungsprozess: Nach dem Anhängen des VXLAN-Headers an das ursprüngliche Datenpaket wird dieses über das IP-Netzwerk an den Ziel-VTEP übertragen. Der Ziel-VTEP dekapselt das Paket und leitet es anhand der VNI-Informationen an den richtigen Empfänger weiter.

Vorteile

○ Skalierbar: VXLAN unterstützt bis zu 16 Millionen virtuelle Netzwerke (VNI), deutlich mehr als die 4096 Kennungen von VLAN, wodurch es sich ideal für große Rechenzentren und Cloud-Umgebungen eignet.

○ Unterstützung von Rechenzentren über verschiedene Standorte hinweg: VXLAN kann das virtuelle Netzwerk zwischen mehreren Rechenzentren an unterschiedlichen geografischen Standorten erweitern und überwindet damit die Einschränkungen herkömmlicher VLANs. Es eignet sich für moderne Cloud-Computing- und Virtualisierungsumgebungen.

○ Vereinfachung des Rechenzentrumsnetzwerks: Durch VXLAN können Hardwaregeräte verschiedener Hersteller interoperabel gemacht werden, Multi-Tenant-Umgebungen unterstützt und die Netzwerkplanung von großen Rechenzentren vereinfacht werden.

Einschränkungen

○ Hohe Komplexität: Die Konfiguration von VXLAN ist relativ komplex und umfasst Tunnelkapselung, VTEP-Konfiguration usw., was zusätzlichen technischen Support erfordert und die Komplexität von Betrieb und Wartung erhöht.

○ Netzwerklatenz: Aufgrund der zusätzlichen Verarbeitung, die durch den Prozess der Kapselung und Entkapselung erforderlich ist, kann VXLAN eine gewisse Netzwerklatenz verursachen. Diese Latenz ist zwar in der Regel gering, sollte aber in Umgebungen mit hohen Leistungsanforderungen dennoch beachtet werden.

VXLAN-Anwendungsszenario

○ Netzwerkvirtualisierung in Rechenzentren: VXLAN ist in großen Rechenzentren weit verbreitet. Server in Rechenzentren nutzen üblicherweise Virtualisierungstechnologie. VXLAN ermöglicht die Erstellung eines virtuellen Netzwerks zwischen verschiedenen physischen Servern und umgeht so die Skalierbarkeitsbeschränkungen von VLAN.

○ Multi-Tenant-Cloud-Umgebung: In einer öffentlichen oder privaten Cloud kann VXLAN für jeden Mandanten ein unabhängiges virtuelles Netzwerk bereitstellen und dieses anhand der VNI identifizieren. Diese Funktion von VXLAN eignet sich hervorragend für moderne Cloud-Computing- und Multi-Tenant-Umgebungen.

○ Netzwerkskalierung über mehrere Rechenzentren hinweg: VXLAN eignet sich besonders für Szenarien, in denen virtuelle Netzwerke über mehrere Rechenzentren oder geografische Standorte hinweg bereitgestellt werden müssen. Da VXLAN IP-Netzwerke zur Kapselung nutzt, kann es problemlos verschiedene Rechenzentren und geografische Standorte überbrücken und so eine globale Erweiterung des virtuellen Netzwerks ermöglichen.

VLAN vs VxLAN

VLAN und VXLAN sind beides Netzwerkvirtualisierungstechnologien, eignen sich aber für unterschiedliche Anwendungsszenarien. VLAN ist für kleine bis mittelgroße Netzwerke geeignet und bietet grundlegende Netzwerkisolation und -sicherheit. Seine Stärke liegt in seiner Einfachheit, der leichten Konfigurierbarkeit und der breiten Unterstützung.

VXLAN ist eine Technologie, die für den Bedarf an großflächiger Netzwerkerweiterung in modernen Rechenzentren und Cloud-Computing-Umgebungen entwickelt wurde. Die Stärke von VXLAN liegt in der Unterstützung von Millionen virtueller Netzwerke, wodurch es sich ideal für den Einsatz virtualisierter Netzwerke in Rechenzentren eignet. Es überwindet die Skalierbarkeitsbeschränkungen von VLAN und ist für komplexere Netzwerkdesigns geeignet.

Obwohl der Name VXLAN auf ein Erweiterungsprotokoll von VLAN hindeutet, unterscheidet sich VXLAN tatsächlich wesentlich von VLAN durch seine Fähigkeit, virtuelle Tunnel aufzubauen. Die Hauptunterschiede sind folgende:

Besonderheit | VLAN | VXLAN |

|---|---|---|

| Standard | IEEE 802.1Q | RFC 7348 (IETF) |

| Schicht | Schicht 2 (Datenverbindung) | Schicht 2 über Schicht 3 (L2oL3) |

| Verkapselung | 802.1Q Ethernet-Header | MAC-in-UDP (gekapselt in IP) |

| ID-Größe | 12-Bit (0-4095 VLANs) | 24 Bit (16,7 Millionen VNIs) |

| Skalierbarkeit | Begrenzt (4094 nutzbare VLANs) | Hochgradig skalierbar (unterstützt Multi-Tenant-Clouds) |

| Sendeabwicklung | Traditionelles Flooding (innerhalb des VLANs) | Nutzt IP-Multicast oder Head-End-Replikation |

| Überkopf | Niedrig (4-Byte-VLAN-Tag) | Hoch (~50 Bytes: UDP- + IP- + VXLAN-Header) |

| Verkehrsisolierung | Ja (pro VLAN) | Ja (gemäß VNI) |

| Tunnelbau | Kein Tunnel (flaches L2) | Verwendet VTEPs (VXLAN-Tunnelendpunkte) |

| Anwendungsfälle | Kleine/mittlere LANs, Unternehmensnetzwerke | Cloud-Rechenzentren, SDN, VMware NSX, Cisco ACI |

| Spannbaum-Abhängigkeit (STP) | Ja (um Schleifen zu vermeiden) | Nein (nutzt Layer-3-Routing, vermeidet STP-Probleme) |

| Hardwareunterstützung | Wird auf allen Schaltern unterstützt | Erfordert VXLAN-fähige Switches/NICs (oder Software-VTEPs) |

| Mobilitätsunterstützung | Beschränkt (innerhalb derselben L2-Domäne) | Besser (VMs können zwischen Subnetzen verschoben werden) |

Was kann Mylinking™ Network Packet Broker für die Netzwerk-Virtualisierungstechnologie leisten?

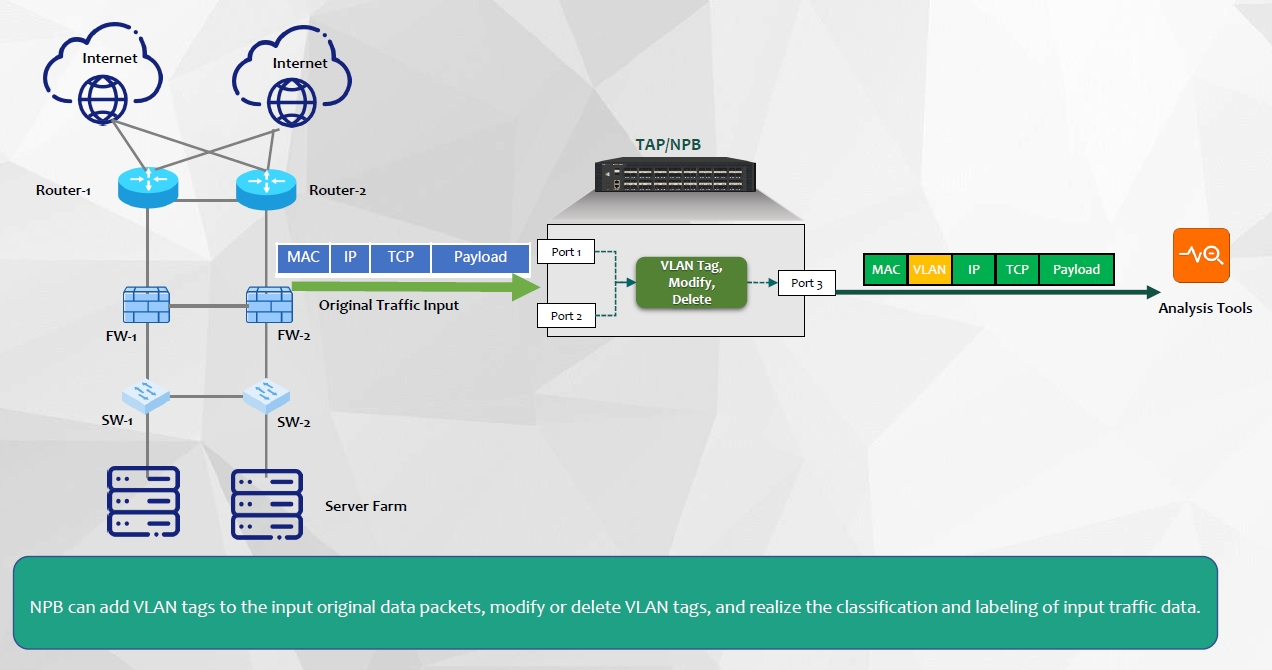

VLAN getaggt, VLAN ungetaggt, VLAN ersetzt:

Unterstützt den Abgleich beliebiger Schlüsselfelder in den ersten 128 Bytes eines Pakets. Der Benutzer kann den Offset-Wert sowie die Länge und den Inhalt der Schlüsselfelder anpassen und die Datenverkehrsausgaberichtlinie gemäß seiner Konfiguration festlegen.

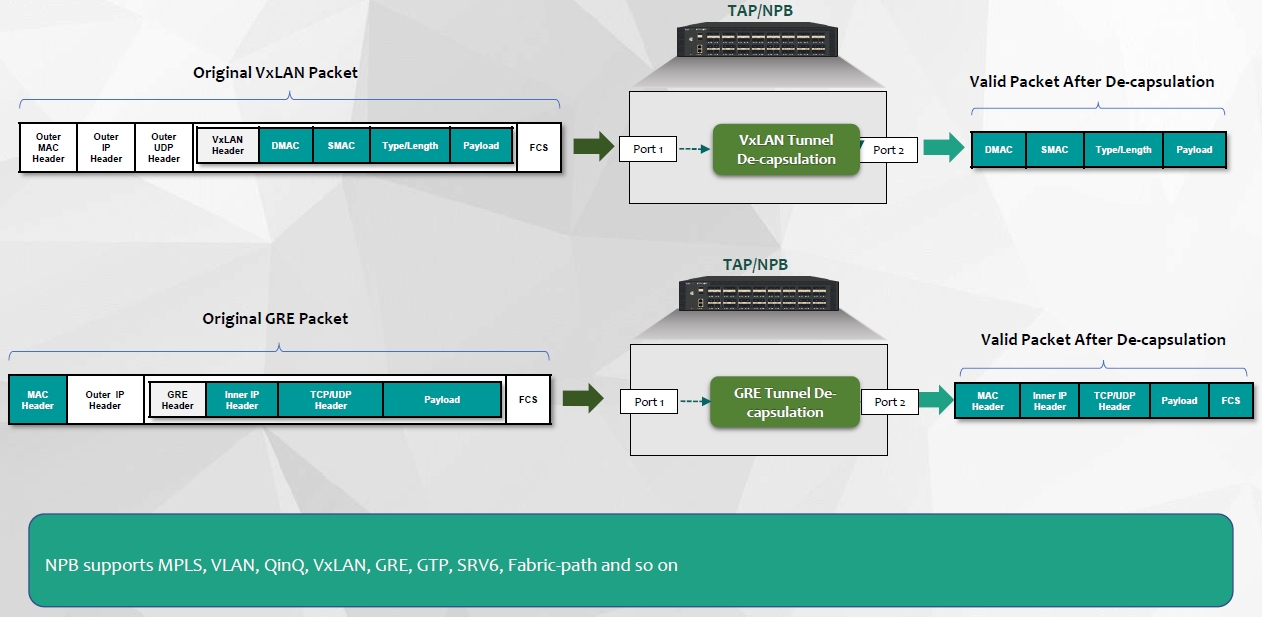

Tunnelkapselungs-Stripping:

Unterstützt wurden die VxLAN-, VLAN-, GRE-, GTP-, MPLS- und IPIP-Header, die im ursprünglichen Datenpaket entfernt und weitergeleitet wurden.

Identifizierung des Tunnelprotokolls

Unterstützt werden automatisch verschiedene Tunnelprotokolle wie GTP, GRE, PPTP, L2TP, PPPoE und IPIP. Je nach Benutzerkonfiguration kann die Datenausgabestrategie entsprechend der inneren oder äußeren Schicht des Tunnels implementiert werden.

Hier finden Sie weitere Details zu den zugehörigen Themen.NetzwerkpaketbrokerDie

Veröffentlichungsdatum: 25. Juni 2025