Angetrieben von der digitalen Transformation sind Unternehmensnetzwerke längst nicht mehr nur „ein paar Kabel, die Computer verbinden“. Mit der zunehmenden Verbreitung von IoT-Geräten, der Migration von Diensten in die Cloud und der steigenden Nutzung von Remote-Arbeit ist der Netzwerkverkehr explosionsartig angestiegen. Dieser Anstieg bringt jedoch auch Herausforderungen mit sich: Sicherheitstools können kritische Daten nicht erfassen, Überwachungssysteme werden von redundanten Informationen überlastet, und in verschlüsseltem Datenverkehr verborgene Bedrohungen bleiben unentdeckt. Hier kommt der „unsichtbare Butler“ ins Spiel: der Network Packet Broker (NPB). Als intelligente Brücke zwischen Netzwerkverkehr und Überwachungstools bewältigt er den komplexen Datenfluss im gesamten Netzwerk und versorgt die Überwachungstools präzise mit den benötigten Daten. So hilft er Unternehmen, die oft unsichtbaren und schwer zugänglichen Herausforderungen ihres Netzwerks zu meistern. Heute geben wir Ihnen einen umfassenden Einblick in diese zentrale Rolle im Netzwerkbetrieb und der Netzwerkwartung.

1. Warum suchen Unternehmen jetzt nach NPBs? – Das Bedürfnis nach „Transparenz“ komplexer Netzwerke

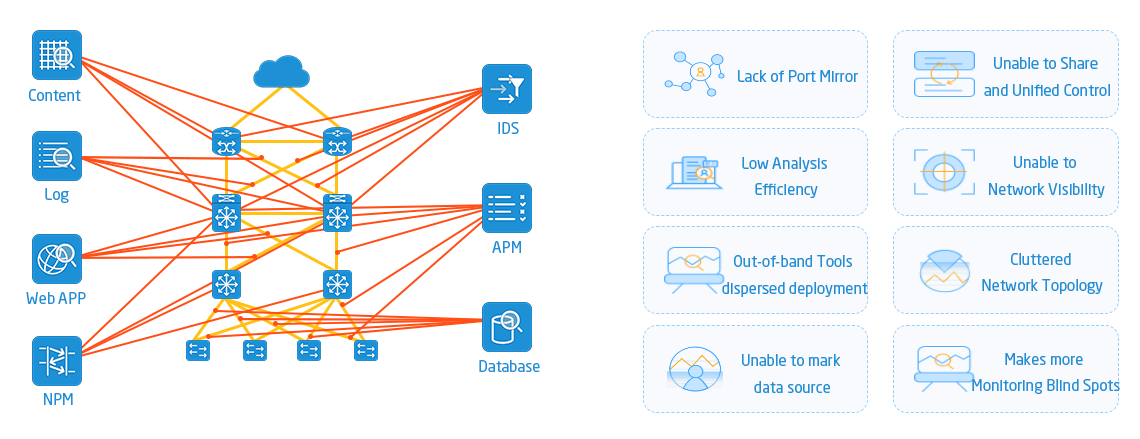

Stellen Sie sich Folgendes vor: Wenn Ihr Netzwerk Hunderte von IoT-Geräten und Hunderte von Cloud-Servern betreibt und Mitarbeiter von überall darauf zugreifen, wie können Sie dann sicherstellen, dass kein schädlicher Datenverkehr eindringt? Wie können Sie feststellen, welche Verbindungen überlastet sind und den Geschäftsbetrieb verlangsamen?

Herkömmliche Überwachungsmethoden sind seit Langem unzureichend: Entweder konzentrieren sich die Überwachungstools nur auf bestimmte Verkehrssegmente und übersehen dabei wichtige Knotenpunkte; oder sie leiten den gesamten Datenverkehr auf einmal an das Tool weiter, wodurch dieses die Informationen nicht verarbeiten kann und die Analyseeffizienz sinkt. Da mittlerweile über 70 % des Datenverkehrs verschlüsselt sind, können herkömmliche Tools dessen Inhalt überhaupt nicht mehr analysieren.

Die Einführung von Netzwerk-Backbones (NPBs) löst das Problem der mangelnden Netzwerktransparenz. Sie fungieren als Schnittstelle zwischen Dateneingangspunkten und Überwachungstools, indem sie den verteilten Datenverkehr aggregieren, redundante Daten herausfiltern und schließlich präzise Daten an Intrusion-Detection-Systeme (IDS), Security-Information-Management-Systeme (SIEM), Tools zur Leistungsanalyse und weitere Komponenten weiterleiten. Dadurch wird sichergestellt, dass die Überwachungstools weder unterversorgt noch überlastet sind. NPBs können zudem Datenverkehr entschlüsseln und verschlüsseln, sensible Daten schützen und Unternehmen einen klaren Überblick über ihren Netzwerkstatus ermöglichen.

Man kann sagen, dass NPB heutzutage überall dort, wo ein Unternehmen Anforderungen an Netzwerksicherheit, Leistungsoptimierung oder Compliance hat, zu einer unverzichtbaren Kernkomponente geworden ist.

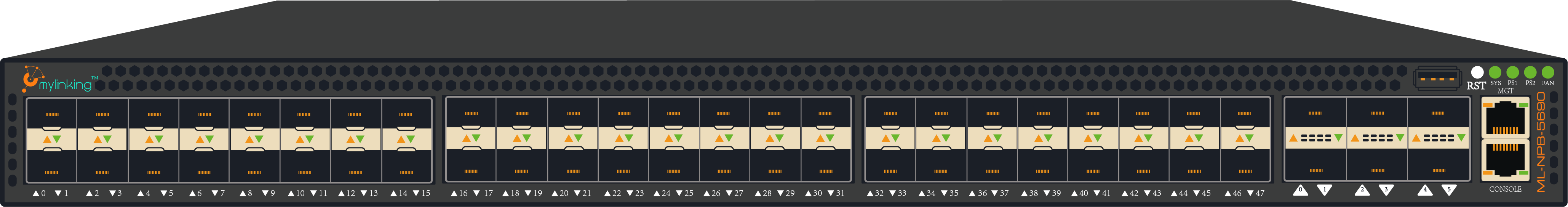

Was ist NPB? – Eine einfache Analyse von der Architektur bis zu den Kernfunktionen

Viele denken, der Begriff „Packet Broker“ sei technisch schwer verständlich. Ein anschaulicherer Vergleich ist jedoch ein „Express-Verteilzentrum“: Der Netzwerkverkehr entspricht den „Expresspaketen“, der NPB dem „Verteilzentrum“ und das Überwachungstool dem „Empfangspunkt“. Die Aufgabe des NPB besteht darin, die verstreuten Pakete zusammenzuführen (Aggregation), ungültige Pakete zu entfernen (Filterung) und sie nach Adresse zu sortieren (Verteilung). Er kann außerdem spezielle Pakete entpacken und prüfen (Entschlüsselung) sowie vertrauliche Informationen entfernen (Massaging) – der gesamte Prozess ist effizient und präzise.

1. Schauen wir uns zunächst das „Gerüst“ von NPB an: drei architektonische Kernmodule

Der NPB-Workflow ist vollständig auf das Zusammenwirken dieser drei Module angewiesen; keines von ihnen darf fehlen:

○VerkehrszugangsmodulEs entspricht dem „Express-Zustellungsanschluss“ und dient speziell dem Empfang von Netzwerkverkehr vom Switch-Mirror-Port (SPAN) oder Splitter-Port (TAP). Unabhängig davon, ob es sich um Datenverkehr von einer physischen Verbindung oder einem virtuellen Netzwerk handelt, kann dieser einheitlich erfasst werden.

○Verarbeitungs-EngineDies ist das „Herzstück des Sortierzentrums“ und ist für die wichtigsten Verarbeitungsschritte zuständig – wie das Zusammenführen von Datenverkehr über mehrere Verbindungen (Aggregation), das Herausfiltern von Datenverkehr von bestimmten IP-Typen (Filterung), das Kopieren desselben Datenverkehrs und das Senden an verschiedene Tools (Kopieren), das Entschlüsseln von SSL/TLS-verschlüsseltem Datenverkehr (Entschlüsselung) usw. Alle Feinarbeiten werden hier durchgeführt.

○VerteilungsmodulEs fungiert wie ein „Kurier“, der den verarbeiteten Datenverkehr präzise an die entsprechenden Überwachungstools verteilt und auch einen Lastausgleich durchführen kann – wenn beispielsweise ein Tool zur Leistungsanalyse zu stark ausgelastet ist, wird ein Teil des Datenverkehrs an das Backup-Tool verteilt, um eine Überlastung eines einzelnen Tools zu vermeiden.

2. Die „Kernkompetenzen“ der NPB: 12 Kernfunktionen lösen 90 % der Netzwerkprobleme

NPB verfügt über viele Funktionen, aber konzentrieren wir uns auf die von Unternehmen am häufigsten genutzten. Jede einzelne Funktion entspricht einem praktischen Problem:

○Datenverkehrsreplikation / -aggregation + FilterungWenn ein Unternehmen beispielsweise über 10 Netzwerkverbindungen verfügt, führt der NPB zunächst den Datenverkehr der 10 Verbindungen zusammen, filtert dann "doppelte Datenpakete" und "irrelevanten Datenverkehr" (wie z. B. Datenverkehr von Mitarbeitern, die Videos ansehen) heraus und sendet nur geschäftsrelevanten Datenverkehr an das Überwachungstool – wodurch die Effizienz direkt um 300 % gesteigert wird.

○SSL/TLS-EntschlüsselungHeutzutage verbergen sich viele Angriffe in HTTPS-verschlüsseltem Datenverkehr. NPB kann diesen Datenverkehr sicher entschlüsseln, sodass Tools wie IDS und IPS die verschlüsselten Inhalte „durchschauen“ und versteckte Bedrohungen wie Phishing-Links und Schadcode erkennen können.

○Datenmaskierung / DesensibilisierungEnthält der Datenverkehr sensible Informationen wie Kreditkartennummern und Sozialversicherungsnummern, werden diese von NPB automatisch gelöscht, bevor sie an das Überwachungstool gesendet werden. Dies beeinträchtigt die Analyse des Tools nicht und entspricht gleichzeitig den Anforderungen von PCI-DSS (Zahlungsverkehr) und HIPAA (Gesundheitswesen), um Datenlecks zu verhindern.

○Lastverteilung + FailoverVerfügt ein Unternehmen über drei SIEM-Systeme, verteilt das NPB den Datenverkehr gleichmäßig auf diese, um eine Überlastung einzelner Systeme zu verhindern. Fällt ein System aus, leitet das NPB den Datenverkehr umgehend auf das Backup-System um, um eine unterbrechungsfreie Überwachung zu gewährleisten. Dies ist besonders wichtig für Branchen wie das Finanz- und Gesundheitswesen, in denen Ausfallzeiten inakzeptabel sind.

○TunnelendeVXLAN, GRE und andere Tunnelprotokolle sind in Cloud-Netzwerken mittlerweile weit verbreitet. Herkömmliche Tools können diese Protokolle nicht verarbeiten. NPB kann diese Tunnel analysieren und den darin enthaltenen Datenverkehr extrahieren, sodass auch ältere Tools den Datenverkehr in Cloud-Umgebungen verarbeiten können.

Die Kombination dieser Eigenschaften ermöglicht es NPB, verschlüsselten Datenverkehr nicht nur zu „durchschauen“, sondern auch sensible Daten zu „schützen“ und sich an verschiedene komplexe Netzwerkumgebungen anzupassen – deshalb kann es zu einer Kernkomponente werden.

III. Wo wird NPB eingesetzt? – Fünf Schlüsselszenarien, die auf reale Unternehmensbedürfnisse eingehen

NPB ist kein universelles Werkzeug, sondern passt sich flexibel an verschiedene Szenarien an. Ob Rechenzentrum, 5G-Netzwerk oder Cloud-Umgebung – es findet präzise Anwendungsbereiche. Betrachten wir einige typische Fälle, um dies zu verdeutlichen:

1. Rechenzentrum: Der Schlüssel zur Überwachung des Ost-West-Verkehrs

Herkömmliche Rechenzentren konzentrieren sich ausschließlich auf den Nord-Süd-Verkehr (Datenverkehr von Servern nach außen). In virtualisierten Rechenzentren hingegen verlaufen 80 % des Datenverkehrs in Ost-West-Richtung (Datenverkehr zwischen virtuellen Maschinen), was mit herkömmlichen Tools nicht erfasst werden kann. Hier kommen NPBs (Non-Page-Bias) ins Spiel:

Ein großes Internetunternehmen nutzt beispielsweise VMware für den Aufbau eines virtualisierten Rechenzentrums. Die NPB ist direkt in vSphere (die Managementplattform von VMware) integriert, um den Ost-West-Datenverkehr zwischen virtuellen Maschinen präzise zu erfassen und an IDS- und Performance-Tools weiterzuleiten. Dadurch werden nicht nur Überwachungslücken beseitigt, sondern auch die Effizienz der Tools durch Datenfilterung um 40 % gesteigert und die mittlere Reparaturzeit (MTTR) des Rechenzentrums halbiert.

Darüber hinaus kann NPB die Serverlast überwachen und sicherstellen, dass die Zahlungsdaten den PCI-DSS-Standards entsprechen, wodurch es zu einer „wesentlichen Betriebs- und Wartungsvoraussetzung“ für Rechenzentren wird.

2. SDN/NFV-Umgebung: Flexible Rollen, die sich an Software-Defined Networking anpassen

Viele Unternehmen nutzen mittlerweile SDN (Software Defined Networking) oder NFV (Network Function Virtualization). Netzwerke bestehen nicht mehr aus fester Hardware, sondern aus flexiblen Softwarediensten. Dies erfordert von den Netzwerkprovidern (NPBs) mehr Flexibilität.

Eine Universität nutzt beispielsweise SDN, um „Bring Your Own Device (BYOD)“ zu implementieren, damit Studierende und Lehrende sich mit ihren Smartphones und Computern mit dem Campusnetzwerk verbinden können. NPB ist in einen SDN-Controller (wie OpenDaylight) integriert, um die Trennung des Datenverkehrs zwischen Lehr- und Bürobereichen zu gewährleisten und gleichzeitig den Datenverkehr aus den einzelnen Bereichen präzise an die Überwachungstools zu verteilen. Dieser Ansatz beeinträchtigt die Nutzung durch Studierende und Lehrende nicht und ermöglicht die rechtzeitige Erkennung ungewöhnlicher Verbindungen, wie beispielsweise Zugriffe von schädlichen externen IP-Adressen.

Das Gleiche gilt für NFV-Umgebungen. NPB kann den Datenverkehr von virtuellen Firewalls (vFWs) und virtuellen Load Balancern (vLBs) überwachen, um die stabile Leistung dieser „Softwaregeräte“ sicherzustellen. Dies ist wesentlich flexibler als die herkömmliche Hardwareüberwachung.

3. 5G-Netzwerke: Verwaltung von aufgeteiltem Datenverkehr und Edge-Knoten

Die Kernmerkmale von 5G sind „hohe Geschwindigkeit, geringe Latenz und große Verbindungen“, aber dies bringt auch neue Herausforderungen für die Überwachung mit sich: Zum Beispiel kann die „Network Slicing“-Technologie von 5G dasselbe physische Netzwerk in mehrere logische Netzwerke aufteilen (zum Beispiel einen Slice mit geringer Latenz für autonomes Fahren und einen Slice mit großen Verbindungen für IoT), und der Datenverkehr in jedem Slice muss unabhängig überwacht werden.

Ein Betreiber nutzte NPB, um dieses Problem zu lösen: Er setzte für jedes 5G-Slice eine unabhängige NPB-Überwachung ein, die nicht nur die Latenz und den Durchsatz jedes Slices in Echtzeit erfassen kann, sondern auch abnormalen Datenverkehr (wie z. B. unautorisierten Zugriff zwischen Slices) rechtzeitig abfängt und so die Anforderungen an niedrige Latenzzeiten für wichtige Geschäftsbereiche wie das autonome Fahren sicherstellt.

Darüber hinaus sind 5G-Edge-Computing-Knoten über das ganze Land verteilt, und NPB kann auch eine "Lightweight-Version" bereitstellen, die an den Edge-Knoten eingesetzt wird, um den verteilten Datenverkehr zu überwachen und Verzögerungen durch die Datenübertragung in beide Richtungen zu vermeiden.

4. Cloud-Umgebung/Hybrid-IT: Überwindung der Barrieren der Überwachung öffentlicher und privater Clouds

Die meisten Unternehmen nutzen heute eine Hybrid-Cloud-Architektur: Einige Prozesse laufen auf Alibaba Cloud oder Tencent Cloud (öffentliche Clouds), andere auf eigenen privaten Clouds und wieder andere auf lokalen Servern. In diesem Szenario ist der Datenverkehr auf mehrere Umgebungen verteilt, wodurch die Überwachung leicht unterbrochen werden kann.

Die China Minsheng Bank nutzt NPB, um dieses Problem zu lösen: Ihr Geschäftsmodell basiert auf Kubernetes für containerisierte Bereitstellungen. NPB kann den Datenverkehr zwischen Containern (Pods) direkt erfassen und den Datenverkehr zwischen Cloud-Servern und privaten Clouds korrelieren, um ein durchgängiges Monitoring zu ermöglichen. Unabhängig davon, ob sich das Unternehmen in einer öffentlichen oder privaten Cloud befindet, kann das Betriebs- und Wartungsteam bei Leistungsproblemen mithilfe der NPB-Verkehrsdaten schnell feststellen, ob es sich um ein Problem mit Container-übergreifenden Aufrufen oder um eine Überlastung der Cloud-Verbindung handelt. Dadurch wird die Diagnoseeffizienz um 60 % gesteigert.

Für Multi-Tenant-Public-Clouds kann NPB außerdem die Trennung des Datenverkehrs zwischen verschiedenen Unternehmen gewährleisten, Datenlecks verhindern und die Compliance-Anforderungen der Finanzbranche erfüllen.

Zusammenfassend lässt sich sagen: NPB ist keine „Option“, sondern ein „Muss“.

Nach der Analyse dieser Szenarien werden Sie feststellen, dass NPB keine Nischentechnologie mehr ist, sondern ein Standardwerkzeug für Unternehmen zur Bewältigung komplexer Netzwerke. Von Rechenzentren bis 5G, von privaten Clouds bis hin zu hybriden IT-Systemen – NPB spielt überall dort eine Rolle, wo Netzwerktransparenz benötigt wird.

Mit der zunehmenden Verbreitung von KI und Edge Computing wird der Netzwerkverkehr noch komplexer, und die Funktionen von NPBs werden weiterentwickelt (beispielsweise durch den Einsatz von KI zur automatischen Erkennung von ungewöhnlichem Datenverkehr und die Ermöglichung einer schlankeren Anpassung an Edge-Knoten). Für Unternehmen ist es daher entscheidend, NPBs frühzeitig zu verstehen und einzusetzen, um die Netzwerkstrategie zu optimieren und Umwege bei der digitalen Transformation zu vermeiden.

Sind Sie in Ihrer Branche schon einmal auf Herausforderungen bei der Netzwerküberwachung gestoßen? Können Sie beispielsweise verschlüsselten Datenverkehr nicht einsehen oder ist die Überwachung von Hybrid-Cloud-Systemen unterbrochen? Teilen Sie Ihre Erfahrungen gerne in den Kommentaren mit und lassen Sie uns gemeinsam Lösungen finden.

Veröffentlichungsdatum: 23. September 2025