In den heutigen komplexen, schnellen und oft verschlüsselten Netzwerkumgebungen ist umfassende Transparenz von größter Bedeutung für Sicherheit, Leistungsüberwachung und Compliance.Netzwerk-Paketbroker (NPBs)haben sich von einfachen TAP-Aggregatoren zu hochentwickelten, intelligenten Plattformen entwickelt, die für die Bewältigung der Flut an Verkehrsdaten und die effektive Funktion von Überwachungs- und Sicherheitstools unerlässlich sind. Im Folgenden finden Sie einen detaillierten Überblick über ihre wichtigsten Anwendungsszenarien und Lösungen:

Kernproblem, das NPBs lösen:

Moderne Netzwerke erzeugen enorme Datenmengen. Die direkte Anbindung kritischer Sicherheits- und Überwachungstools (IDS/IPS, NPM/APM, DLP, Forensik) an Netzwerkverbindungen (über SPAN-Ports oder TAPs) ist ineffizient und oft nicht realisierbar, da:

1. Tool-Überlastung: Die Tools werden mit irrelevantem Datenverkehr überflutet, wodurch Pakete verloren gehen und Bedrohungen übersehen werden.

2. Ineffizienz der Werkzeuge: Werkzeuge verschwenden Ressourcen durch die Verarbeitung doppelter oder unnötiger Daten.

3. Komplexe Topologie: Verteilte Netzwerke (Rechenzentren, Cloud, Zweigstellen) erschweren die zentrale Überwachung.

4. Schwachstellen der Verschlüsselung: Tools können verschlüsselten Datenverkehr (SSL/TLS) nicht ohne Entschlüsselung untersuchen.

5. Begrenzte SPAN-Ressourcen: SPAN-Ports verbrauchen Switch-Ressourcen und können oft nicht den vollen Datenverkehr mit Leitungsgeschwindigkeit bewältigen.

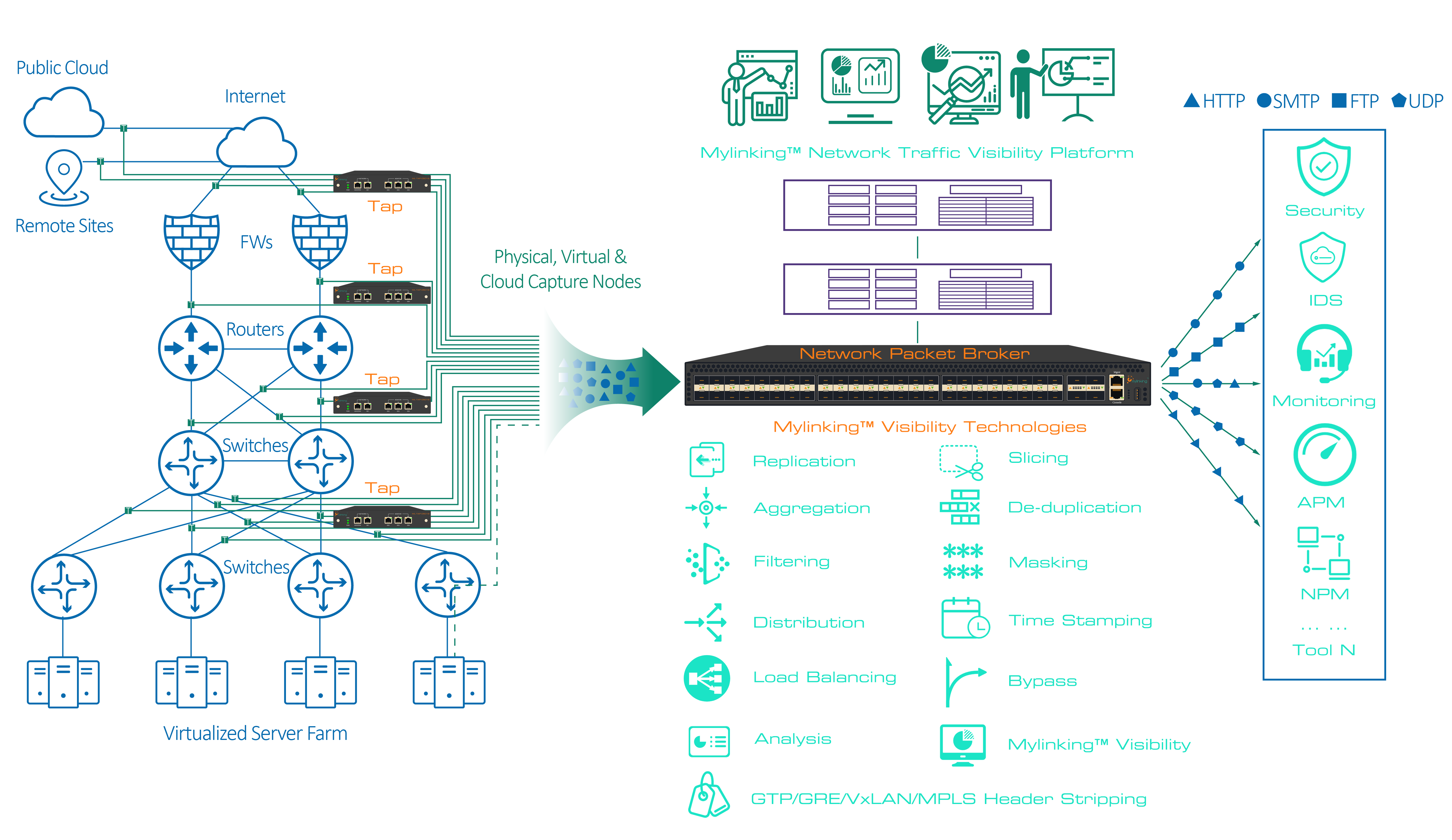

NPB-Lösung: Intelligente Verkehrsmediation

NPBs befinden sich zwischen Netzwerk-TAPs/SPAN-Ports und den Überwachungs-/Sicherheitstools. Sie fungieren als intelligente „Verkehrspolizisten“ und übernehmen folgende Aufgaben:

1. Aggregation: Zusammenführung des Datenverkehrs aus mehreren Verbindungen (physisch, virtuell) zu konsolidierten Datenströmen.

2. Filterung: Selektives Weiterleiten nur relevanter Datenverkehr an bestimmte Tools auf Basis von Kriterien (IP/MAC, VLAN, Protokoll, Port, Anwendung).

3. Lastverteilung: Die Datenströme werden gleichmäßig auf mehrere Instanzen desselben Tools verteilt (z. B. gruppierte IDS-Sensoren), um Skalierbarkeit und Ausfallsicherheit zu gewährleisten.

4. Deduplizierung: Eliminierung identischer Kopien von Paketen, die über redundante Verbindungen erfasst wurden.

5. Paket-Slicing: Pakete werden abgeschnitten (Nutzdaten werden entfernt), während die Header erhalten bleiben. Dadurch wird die Bandbreite für Tools reduziert, die nur Metadaten benötigen.

6. SSL/TLS-Entschlüsselung: Verschlüsselte Sitzungen (unter Verwendung von Schlüsseln) beenden, den Klartextverkehr den Prüfwerkzeugen präsentieren und anschließend wieder verschlüsseln.

7. Replikation/Multicasting: Den gleichen Datenstrom gleichzeitig an mehrere Tools senden.

8. Erweiterte Verarbeitung: Metadatenextraktion, Datenflussgenerierung, Zeitstempelung, Maskierung sensibler Daten (z. B. PII).

Hier erfahren Sie mehr über dieses Modell:

Mylinking™ Network Packet Broker (NPB) ML-NPB-3440L

16 x 10/100/1000M RJ45, 16 x 1/10GE SFP+, 1 x 40G QSFP und 1 x 40G/100G QSFP28, max. 320 Gbit/s

Detaillierte Anwendungsszenarien & Lösungen:

1. Verbesserung der Sicherheitsüberwachung (IDS/IPS, NGFW, Bedrohungsanalyse):

○ Szenario: Sicherheitstools sind durch das hohe Ost-West-Verkehrsaufkommen im Rechenzentrum überlastet, wodurch Pakete verloren gehen und Bedrohungen durch laterale Bewegungen übersehen werden. Verschlüsselter Datenverkehr verbirgt Schadsoftware.

○ NPB-Lösung:Gesamtdatenverkehr von kritischen Verbindungen innerhalb des Rechenzentrums.

* Wenden Sie detaillierte Filter an, um nur verdächtige Verkehrssegmente (z. B. nicht standardmäßige Ports, bestimmte Subnetze) an das IDS zu senden.

* Lastverteilung innerhalb eines Clusters von IDS-Sensoren.

* SSL/TLS-Entschlüsselung durchführen und Klartextdatenverkehr zur eingehenden Untersuchung an die IDS/Threat Intel-Plattform senden.

* Deduplizierter Datenverkehr von redundanten Pfaden.Ergebnis:Höhere Bedrohungserkennungsrate, weniger Fehlalarme, optimierte Nutzung der IDS-Ressourcen.

2. Optimierung der Leistungsüberwachung (NPM/APM):

○ Szenario: Tools zur Netzwerk-Performance-Überwachung haben Schwierigkeiten, Daten von Hunderten verteilter Verbindungen (WAN, Zweigstellen, Cloud) zu korrelieren. Die vollständige Paketerfassung für APM ist zu kostspielig und bandbreitenintensiv.

○ NPB-Lösung:

* Zusammenführung des Datenverkehrs von geografisch verteilten TAPs/SPANs auf ein zentrales NPB-Fabric.

* Den Datenverkehr so filtern, dass nur anwendungsspezifische Datenströme (z. B. VoIP, kritische SaaS) an die APM-Tools gesendet werden.

* Verwenden Sie Packet Slicing für NPM-Tools, die hauptsächlich Flow-/Transaktions-Timing-Daten (Header) benötigen, wodurch der Bandbreitenverbrauch drastisch reduziert wird.

* Die wichtigsten Leistungskennzahlenströme werden sowohl in NPM- als auch in APM-Tools repliziert.Ergebnis:Ganzheitliche, korrelierte Leistungsbetrachtung, reduzierte Werkzeugkosten, minimierter Bandbreitenaufwand.

3. Cloud-Transparenz (öffentlich/privat/hybrid):

○ Szenario: Fehlender nativer TAP-Zugriff in öffentlichen Clouds (AWS, Azure, GCP). Schwierigkeiten bei der Erfassung und Weiterleitung des Datenverkehrs virtueller Maschinen/Container an Sicherheits- und Überwachungstools.

○ NPB-Lösung:

* Bereitstellung virtueller NPBs (vNPBs) in der Cloud-Umgebung.

* vNPBs greifen den virtuellen Switch-Datenverkehr zu (z. B. über ERSPAN, VPC Traffic Mirroring).

* Filtern, aggregieren und verteilen Sie den Ost-West- und Nord-Süd-Cloud-Datenverkehr.

* Relevanten Datenverkehr sicher zurück zu lokalen physischen NPBs oder cloudbasierten Überwachungstools leiten.

* Integration mit Cloud-nativen Transparenzdiensten.Ergebnis:Einheitliche Sicherheitslage und Leistungsüberwachung in hybriden Umgebungen, wodurch die Einschränkungen der Cloud-Transparenz überwunden werden.

4. Datenverlustprävention (DLP) und Compliance:

○ Szenario: DLP-Tools müssen den ausgehenden Datenverkehr auf sensible Daten (personenbezogene Daten, PCI-Daten) prüfen, werden aber mit irrelevantem internem Datenverkehr überflutet. Die Einhaltung der Vorschriften erfordert die Überwachung bestimmter regulierter Datenflüsse.

○ NPB-Lösung:

* Den Datenverkehr so filtern, dass nur ausgehende Datenströme (z. B. solche, die für das Internet oder bestimmte Partner bestimmt sind) an die DLP-Engine gesendet werden.

* Wenden Sie eine Deep Packet Inspection (DPI) auf den NPB an, um Datenflüsse mit regulierten Datentypen zu identifizieren und diese für das DLP-Tool zu priorisieren.

* Sensible Daten (z. B. Kreditkartennummern) innerhalb von Datenpaketen maskierenvorWeiterleitung an weniger kritische Überwachungstools zur Protokollierung der Einhaltung von Vorschriften.Ergebnis:Effizienterer DLP-Betrieb, weniger Fehlalarme, optimierte Compliance-Prüfungen, verbesserter Datenschutz.

5. Netzwerkforensik und Fehlerbehebung:

○ Szenario: Die Diagnose eines komplexen Leistungsproblems oder einer Sicherheitslücke erfordert die vollständige Erfassung von Paketen (PCAP) von mehreren Zeitpunkten über einen bestimmten Zeitraum. Das manuelle Auslösen von Erfassungen ist zeitaufwändig; die Speicherung aller Daten ist unpraktisch.

○ NPB-Lösung:

* NPBs können den Datenverkehr kontinuierlich (mit Leitungsgeschwindigkeit) puffern.

* Konfigurieren Sie Trigger (z. B. spezifische Fehlerbedingungen, Verkehrsspitzen, Bedrohungsalarme) auf dem NPB, um den relevanten Datenverkehr automatisch an ein angeschlossenes Paketerfassungsgerät zu übermitteln.

* Der an das Erfassungsgerät gesendete Datenverkehr wird vorgefiltert, sodass nur das Notwendige gespeichert wird.

* Den kritischen Datenstrom auf das Erfassungsgerät replizieren, ohne die Produktionswerkzeuge zu beeinträchtigen.Ergebnis:Schnellere mittlere Zeit bis zur Behebung von Ausfällen/Sicherheitsverletzungen, gezielte forensische Datenerfassung, reduzierte Speicherkosten.

Überlegungen und Lösungen zur Umsetzung:

○Skalierbarkeit: Wählen Sie NPBs mit ausreichender Portdichte und Durchsatz (1/10/25/40/100GbE+), um den aktuellen und zukünftigen Datenverkehr zu bewältigen. Modulare Chassis bieten oft die beste Skalierbarkeit. Virtuelle NPBs skalieren elastisch in der Cloud.

○Ausfallsicherheit: Implementieren Sie redundante NPBs (HA-Paare) und redundante Pfade zu den Tools. Stellen Sie die Status-Synchronisierung in HA-Setups sicher. Nutzen Sie den NPB-Lastausgleich für die Ausfallsicherheit der Tools.

○Management & Automatisierung: Zentrale Managementkonsolen sind unerlässlich. Achten Sie auf APIs (RESTful, NETCONF/YANG) zur Integration mit Orchestrierungsplattformen (Ansible, Puppet, Chef) und SIEM/SOAR-Systemen, um Richtlinien dynamisch auf Basis von Warnmeldungen anzupassen.

○Sicherheit: Sichern Sie die NPB-Verwaltungsschnittstelle. Kontrollieren Sie den Zugriff streng. Stellen Sie bei der Entschlüsselung des Datenverkehrs strenge Richtlinien für das Schlüsselmanagement und sichere Kanäle für die Schlüsselübertragung sicher. Erwägen Sie, sensible Daten zu maskieren.

○Werkzeugintegration: Stellen Sie sicher, dass das NPB die erforderliche Werkzeugkonnektivität (physische/virtuelle Schnittstellen, Protokolle) unterstützt. Überprüfen Sie die Kompatibilität mit den spezifischen Werkzeuganforderungen.

Also,Netzwerk-PaketbrokerNetzwerk-Bundles (NPBs) sind kein optionaler Luxus mehr, sondern grundlegende Infrastrukturkomponenten für eine aussagekräftige Netzwerktransparenz im modernen Zeitalter. Durch intelligentes Aggregieren, Filtern, Lastverteilen und Verarbeiten des Datenverkehrs ermöglichen NPBs Sicherheits- und Überwachungstools einen Höchstmaß an Effizienz und Effektivität. Sie beseitigen Informationssilos, bewältigen Herausforderungen in Bezug auf Skalierung und Verschlüsselung und schaffen letztendlich die notwendige Transparenz, um Netzwerke zu sichern, optimale Leistung zu gewährleisten, Compliance-Vorgaben zu erfüllen und Probleme schnell zu beheben. Die Implementierung einer robusten NPB-Strategie ist ein entscheidender Schritt hin zu einem transparenteren, sichereren und widerstandsfähigeren Netzwerk.

Veröffentlichungsdatum: 07.07.2025