Technischer Blog

-

Warum Mylinking Inline-Bypass-Switch? Der ultimative Netzwerk-Bypass-Tap für zuverlässige Netzwerksicherheit im Unternehmen.

Im Zeitalter der digitalen Transformation steht die Netzwerksicherheit von Unternehmen vor großen Herausforderungen durch Cyberbedrohungen wie DDoS-Angriffe und Datenlecks. Organisationen setzen Inline-Sicherheitsgeräte (Firewalls, IPS, Anti-DDoS usw.) an zentralen Knoten ein, doch ihre physischen seriellen Schnittstellen…Mehr lesen -

Layer-2-Redundanz: STP vs. MLAG vs. Stacking – Welche ist die beste Wahl für Ihr Netzwerk?

In modernen Netzwerkdesigns ist Layer-2-Redundanz unerlässlich, um Geschäftskontinuität zu gewährleisten, Ausfallzeiten zu minimieren und Broadcast-Stürme durch Netzwerkschleifen zu vermeiden. Bei der Implementierung von Layer-2-Redundanz dominieren drei Technologien: Spann...Mehr lesen -

sFlow verständlich erklärt: Prinzipien, Nutzen, Anwendungen und Integration mit Network Packet Broker

Im Zeitalter von Hochgeschwindigkeitsnetzen und Cloud-nativer Infrastruktur ist die effiziente Echtzeit-Überwachung des Netzwerkverkehrs zu einem Eckpfeiler eines zuverlässigen IT-Betriebs geworden. Mit der Skalierung von Netzwerken zur Unterstützung von Verbindungen mit 10 Gbit/s und mehr, containerisierten Anwendungen und verteilten Architekturen …Mehr lesen -

Was genau ist ein Spine-Leaf-Netzwerk? Das Spine-Leaf-Netzwerk von Underlay-Netzwerken

Um den Anforderungen von Cloud-Diensten gerecht zu werden, wird das Netzwerk schrittweise in Underlay und Overlay unterteilt. Das Underlay-Netzwerk umfasst die physische Ausrüstung wie Routing und Switching im traditionellen Rechenzentrum, das weiterhin auf Stabilität und Zuverlässigkeit setzt.Mehr lesen -

Mylinking™ Network Packet Broker's Tunnel Encapsulation Stripping: VTEP in modernen Netzwerken stärken

Im Zeitalter von Cloud Computing und Netzwerkvirtualisierung hat sich VXLAN (Virtual Extensible LAN) zu einer Schlüsseltechnologie für den Aufbau skalierbarer, flexibler Overlay-Netzwerke entwickelt. Kernstück der VXLAN-Architektur ist der VTEP (VXLAN Tunnel Endpoint), eine kritische Komponente…Mehr lesen -

Herzliche Weihnachtsgrüße und ein frohes neues Jahr 2026 an unsere geschätzten Partner | Ihr Mylinking™-Team

Liebe Partnerinnen und Partner, während sich das Jahr dem Ende zuneigt, nehmen wir uns bewusst einen Moment Zeit, um innezuhalten, zurückzublicken und die gemeinsame Reise zu würdigen. In den vergangenen zwölf Monaten haben wir unzählige bedeutungsvolle Momente miteinander geteilt – von der Freude über die Geburt von Kindern bis hin zu vielen anderen wichtigen Ereignissen.Mehr lesen -

Detaillierte Analyse und Anwendungsvergleich der TAP- und SPAN-Methoden zur Erfassung von Netzwerkverkehrsdaten

In den Bereichen Netzwerkbetrieb und -wartung, Fehlerbehebung und Sicherheitsanalyse ist die präzise und effiziente Erfassung von Netzwerkdatenströmen die Grundlage für die Durchführung verschiedener Aufgaben. Als zwei gängige Technologien zur Netzwerkdatenerfassung gelten TAP (Test Access Point) und TAP (Test Access Point).Mehr lesen -

Mylinking™ Netzwerk-Paketbroker zum Erfassen, Vorverarbeiten und Weiterleiten von Netzwerkverkehr gemäß den OSI-Modellschichten an die richtigen Tools

Mylinking™ Network Packet Broker unterstützten dynamisches Load Balancing des Netzwerkverkehrs: Der Hash-Algorithmus und der sitzungsbasierte Gewichtungsalgorithmus berücksichtigen die Eigenschaften der Schichten L2 bis L7, um eine dynamische Lastverteilung des Port-Ausgangsverkehrs zu gewährleisten. Und M...Mehr lesen -

Sind Sie als erfahrener Netzwerktechniker mit den 8 häufigsten Netzwerkangriffen vertraut?

Netzwerktechniker sind auf den ersten Blick lediglich „technische Fachkräfte“, die Netzwerke aufbauen, optimieren und Fehler beheben. Tatsächlich bilden wir jedoch die erste Verteidigungslinie im Bereich der Cybersicherheit. Ein CrowdStrike-Bericht aus dem Jahr 2024 zeigte, dass die weltweiten Cyberangriffe um 30 % zugenommen haben, wobei China …Mehr lesen -

Was ist ein Intrusion Detection System (IDS) und ein Intrusion Prevention System (IPS)?

Ein Intrusion Detection System (IDS) fungiert wie ein Späher im Netzwerk. Seine Hauptfunktion besteht darin, verdächtiges Verhalten zu erkennen und einen Alarm auszulösen. Durch die Echtzeitüberwachung des Netzwerkverkehrs und des Host-Verhaltens vergleicht es die erkannten Angriffssignaturen mit einer vordefinierten Bibliothek bekannter Virensignaturen.Mehr lesen -

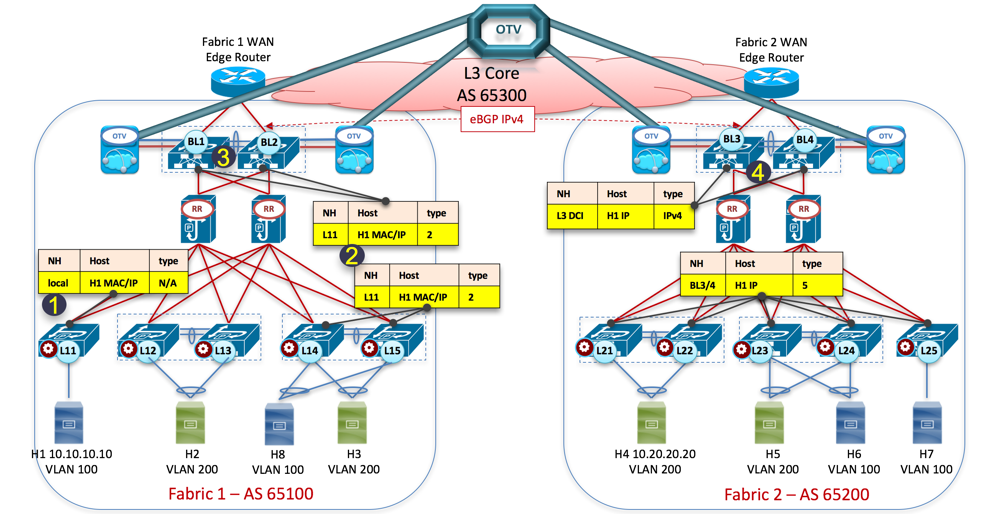

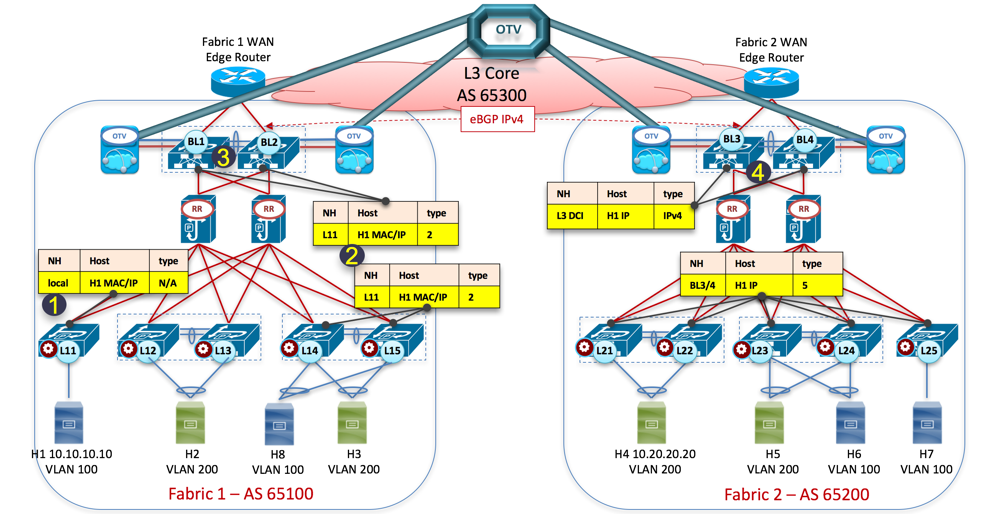

VxLAN (Virtual eXtensible Local Area Network) Gateway: Zentralisiertes oder verteiltes VxLAN-Gateway?

Um VXLAN-Gateways zu besprechen, müssen wir zunächst VXLAN selbst erläutern. Zur Erinnerung: Traditionelle VLANs (Virtual Local Area Networks) verwenden 12-Bit-VLAN-IDs zur Netzwerksegmentierung und unterstützen bis zu 4096 logische Netzwerke. Dies funktioniert gut für kleine Netzwerke, aber in modernen Rechenzentren mit …Mehr lesen -

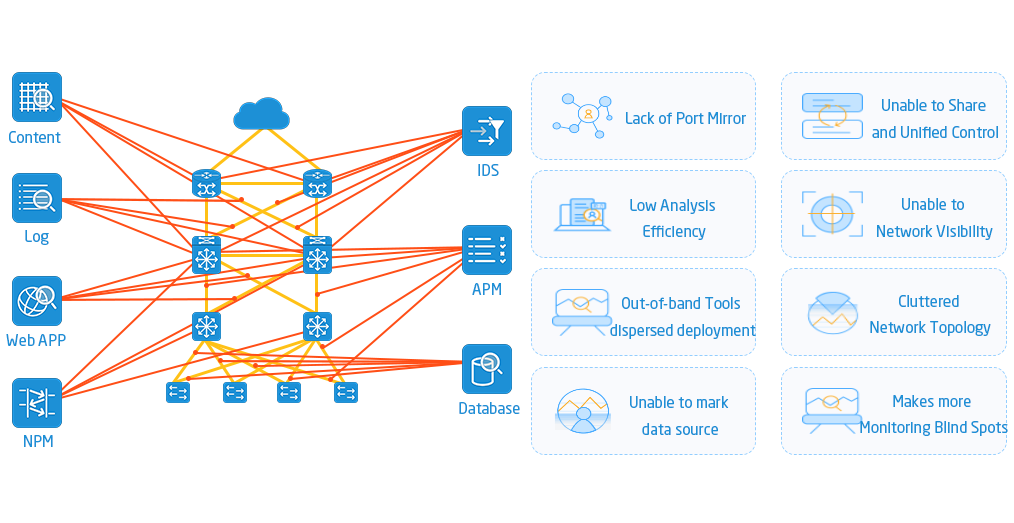

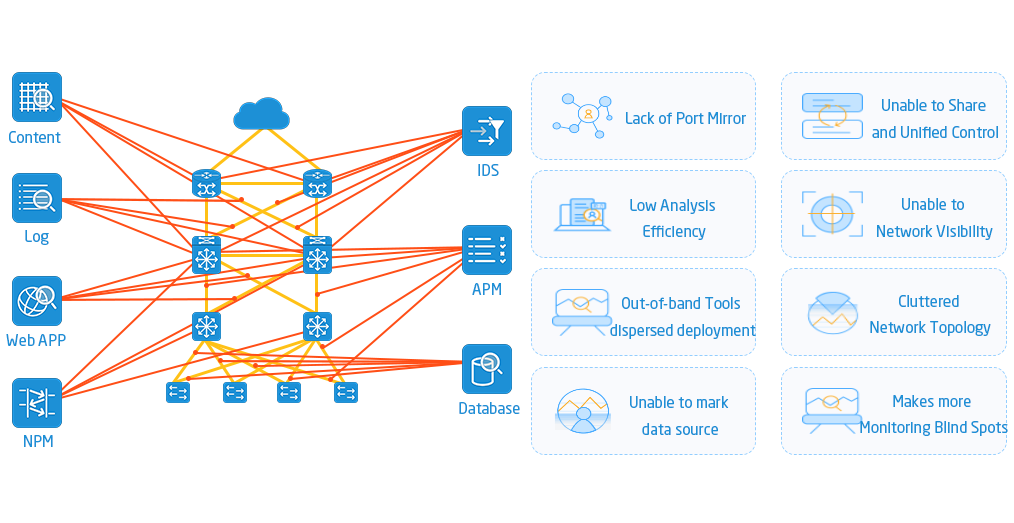

Netzwerküberwachung „Unsichtbarer Butler“ – NPB: Legendäres Artefakt des Netzwerkverkehrsmanagements im digitalen Zeitalter

Angetrieben von der digitalen Transformation sind Unternehmensnetzwerke längst nicht mehr nur „ein paar Kabel, die Computer verbinden“. Mit der Verbreitung von IoT-Geräten, der Migration von Diensten in die Cloud und der zunehmenden Nutzung von Telearbeit ist der Netzwerkverkehr explosionsartig angestiegen.Mehr lesen

-

Tel

-

E-Mail

-

Skype

-

Spitze